Son dönemlerin en sansasyonel siber saldırılarından olan SolarWinds ihlali sonucu yaşananlara karşı Microsoft aşırı agresif tedbirler alıyor.

Bu haftanın başında, ABD istihbarat kurumları da dahil birçok önemli kuruma hizmet veren SolarWinds isimli şirketin sistemlerine sızılmasının, üst üste yapılan zincirleme siber saldırılara neden olduğuna dair haberler ortaya çıktı. FireEye adlı siber güvenlik şirketinin, ABD bakanlıklarının ve çeşitli istihbarat kuruluşlarının da ihlal edilmesinde SolarWinds tarafından piyasaya sunulan Orion adlı yazılımın güncelleme sunucularının saldırganlar tarafından ele geçirilmesinin etkisi oldu.

Bu yaşanan olayda ise firmaların vermiş olduğu ani tepkiler arasında en çarpıcı olanını şüphesiz Microsoft’a ait idi. Saldırıdan hemen sonraki dört gün boyunca Microsoft tüm hukuk gücünü ve Windows üzerindeki kontrol yeteneğini, yaşanan en gelişmiş siber saldırılardan birisini bertaraf etmek için kullandı.

Ne olmuştu?

SolarWinds isimli yazılım şirketi tarafından sunulan Orion isimli izleme, takip ve yönetim aracının güncelleme sunucularının bir kısmı saldırganlar tarafından ele geçirildi. Önce FireEye isimli siber güvenlik şirketine, yakın zamanda ise zincirleme bir şekilde üst üste kritik ABD bakanlıkları ile Orta Doğu coğrafyasında bulunan devlet kurumlarına bu güncelleme sunucularıyla dağıtılan truva atları kullanılarak yüksek profilli saldırılar düzenlendi. İhlallerde yalnızca kurum ve kuruluşların değil, 18 bin SolarWinds müşterisinin de etkilendiği söyleniyor.

Saldırının arkasındaki grubun APT29, nam-ı diğer Fancy Bear ile bağlantılı Cozy Bear olduğu düşünülüyor. Grup, ABD Demokratik Ulusal Komitesine karşı yapmış olduğu saldırılarla biliniyor. Yine de tam anlamıyla saldırıyı kimin düzenlediği hakkında kesin bir bilgi bulunmuyor.

Yaşanan büyük çaplı siber saldırı hakkındaki ayrıntılar gün geçtikçe ortaya çıkarken, zincirleme halinde yapılan bu tedarik zinciri (supply chain) saldırısı belki de yüksek profilli ve hedef odaklı yapılan en büyük saldırılar arasında.

Saldırı nasıl gerçekleşti?

Saldırının en başında zayıf halka olarak Microsoft’un yer aldığı iddia ediliyor. İddiaya göre saldırganlar tarafından Microsoft Office 365 yazılımında yer alan bir güvenlik açığı kullanılarak SolarWinds’e ait olan e-postalar tehlikeye atıldı. Bu şekilde şirket ağında yer alan diğer önemli verilere erişim sağlandı.

SolarWinds’in Orion yazılımına ait güncelleme sunucularından biri saldırganlar tarafından ele geçirildi ve güncellemeler yoluyla çeşitli özel hedeflere, özellikle de istihbarat kurumları ve bakanlıklara sızma amacıyla Solorigate veya Sunburst kod adıyla bilinen truva atları (trojan) dağıtıldı. Bu yolla saldırganların birçok kamu ve özel kuruluşa erişim sağladığı biliniyor.

SolarWinds’e göre ilgili kötü amaçlı yazılımlar, 2020 yılının Mart ve Haziran aylarında yayınlanan güncellemelerle beraber truva atı halinde hedeflere sızdı. Bu, trojan içeren güncellemeleri edinmiş tüm SolarWinds müşterilerinin de aynı zamanda kötü amaçlı yazılımdan etkilendiğini ortaya koyuyor. Saldırganlar ise zararlı yazılımı, ulaştığı müşterilerin tamamı üzerinde değil, geniş ve kapsamlı olan kritik kurumlara kapsamlı saldırı yapmak için kullandı.

Etkilenen kurum ve kuruluşlar arasında dünyaca ünlü siber güvenlik şirketi FireEye, ABD Sağlık Bakanlığı Ulusal Sağlık Ensititüleri (NIH), ABD Ticaret Bakanlığı Ulusal Telekomünikasyon ve Bilgi İdaresi(NTIA), Siber Güvenlik ve Altyapı Ajansı (CISA), ABD Dışişleri Bakanlığı ve İç Güvenlik Bakanlığı yer alıyor. Yapılan saldırının yüksek profilli bir yapıya sahip olmasından ötürü devlet destekli bir hacker grubu tarafından sızmaların meydana getirildiği, siber casusluk amacıyla kullanıldığı tahmin ediliyor.

Microsoft Saldırıya Karşı 4 Agresif Adım Attı

Üst üste yaşanan bu ihlaller sonrası Microsoft tarafından alınan çarpıcı tedbirler ise hem dikkat çekici hem de Microsoft’un gerek hukuksal gerek de Windows üzerinde ne denli kontrole sahip olduğunu ortaya koyuyor.

Microsoft, “emsalsiz” bir hızda saldırıya karşı dört gün boyunca dört adımla agresif ve kritik tedbirler aldı. Bu tedbirler sırayla şu şekilde:

1 – Dijital Sertifikalar İptal Edildi

Microsoft, 13 Aralık 2020 tarihinde yapmış olduğu açıklamada truva atının yer aldığı dosyalara ait dijital sertifikaların kaldırıldığını açıkladı. Saldırganlar bu sertifikalar aracılığıyla Windows’un zararlı dosyaları güvenilir olarak tanımlamasını sağlıyordu. Microsoft ise yapmış olduğu bu kritik hamleyle beraber bir gecede tüm Windows sistemlerin ilgili zararlı dosyalara güvenmesini engelledi, güvenilir olmayan kategoride değerlendirilmesini sağladı. Böylece saldırı amaçlı kullanılan truva atı içeren alan dosyalar yeni hedefleri kolayca etkileyemedi.

2 – Windows Defender, SoloriGate Zararlısını Tespit Edecek Şekilde Güncellendi

Sertifikaların kaldırılmasının hemen ardından gün içerisinde Windows’un yerleşik kötü amaçlı yazılım engelleme çözümü Windows Defender, ihlallere neden olan zararlı yazılımların tespit edilmesi, uyarıların yapılması ve saldırının başarısız olabilmesi amacıyla hızlıca güncellendi.

3 – C2C Komuta Kontrol Sunucusu Olarak Kullanılan Alan Adına El Konuldu

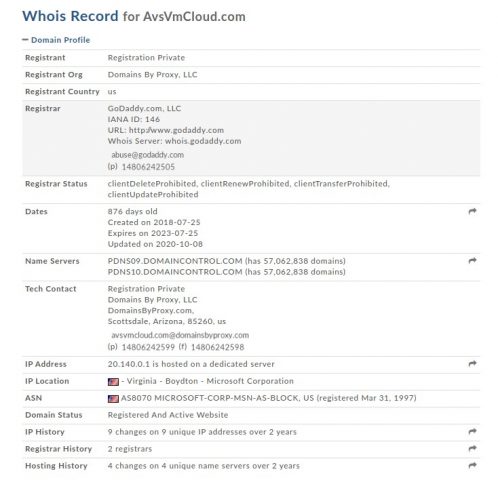

15 Aralık 2020 tarihine gelindiğindeyse, Microsoft öncülüğünde birtakım teknoloji ve siber güvenlik şirketleri, saldırının yönetildiği komuta kontrol sunucularından olan avsmcloud[.]com alan adına DNS Sinkhole uyguladı ve daha sonra ilgili alan adının mülkiyetini de Microsoft’a devretti. Sinkholing, saldırganların ilgili alan adı üzerindeki denetimini engellemek aracılığıyla uygulanabilen yöntemlerden birisi. Bu yöntemde ilgili alan adının DNS sunucusu doğru hedefe değil, istenilen yanlış hedefe yönlendiriliyor.

Ele geçirilen alan adları, komuta kontrol merkezi iken saldırıyı durduran öldürme anahtarı olarak da kullanılabilmekte. Ele geçirilen alan adları kullanılarak saldırganın sistemler üzerindeki denetimi sonlandırılabiliyor. Aynı zamanda tehlikeye atılan sistemlerin tespiti ve saldırıya maruz kalanların uyarılmasında da bu alan adlarından yararlanılabiliyor. Bu, Microsoft tarafından ilk kez 2008-2009 yıllarında Conficker zararlısına ve Solorigate’den önce en son TrickBot ağına yönelik uygulanmış bir taktik/siber saldırı engelleme yöntemlerinen biriydi.

4 – Tüm Windows Bilgisayarlarda Defender Eylem Tipi Aniden Değiştirildi

Microsoft tarafından 16 Aralık Çarşamba günü atılan dördüncü adımda ise, Windows yüklü bilgisayarlarda bulunan Windows Defender’in eylem yapısının Solorigate için uyarı değil, doğrudan karantinaya alınacak şekilde değiştirildiği açıklandı. Bunun sonucunda ilgili zararlı yazılımın tespit edildiği sistemlerde zararlı yazılım derhal öldürülecek, etkisiz hale getirilecek.

SolarWinds sızmalarına karşı yapılan bu hamleler ile Microsoft’un diğer güvenlik şirketlerine hem gözdağı vermeye hem de platform üzerindeki liderliğini ortaya koymaya çalıştığı düşünülüyor. Bütün bu hareketli haftanın sonunda saldırganların elindeki birçok sistem kontrol dışı kalacak, kurtarılacak gibi gözüküyor.

Saldırıya Karşı Koyma Gücü ve Sonuç

Bu kadar yüksek profilli ve büyük zincirleme saldırının arkasında her kim varsa pek de duracağa benzemiyor. Saldırganlar ihlal edilen ağlara ve sistemlere halen başka yollarla erişebilirler. Bilişim güvenliğinde tek yönlü düşünmek yerine işin her yönü düşünülmelidir. Bu nedenle halen araştırmalar yapılıyor ve tedbirler alınmaya devam ediliyor.

Aylardır sızılan sistemler hakkında geçmişe dönük yapılacak bir şey maalesef yok, giden veriler artık bir kere gitti. Şu an yapılmaya çalışılan şey, saldırının olası etkilerinin kaldırılması ve daha da yayılmasının engellenmesine yönelik. Üst üste yaşanan olaylar silsilesi ve Microsoft’un saldırıyı durdurmak için atmış olduğu önemli adımların, diğer olası saldırganlar tarafından da takip edildiğini unutmamalıyız.

Ve bu süreç bizlere Microsoft’un hem hukuksal ve sektördeki pay anlamında hem de Windows platformu/işletim sistemi üzerindeki kontrolünün ne denli büyük olduğunu gösteriyor. Bir gecede tüm Windows bilgisayarları etkileyen sertifika iptalleri, yerleşik güvenlik yazılımının eylem tipinin değiştirilmesi, komuta kontrol sunucusunun yer aldığı alan adının ele geçirilmesi, bu saldırının durdurulmasında büyük pay sahibi oldu.