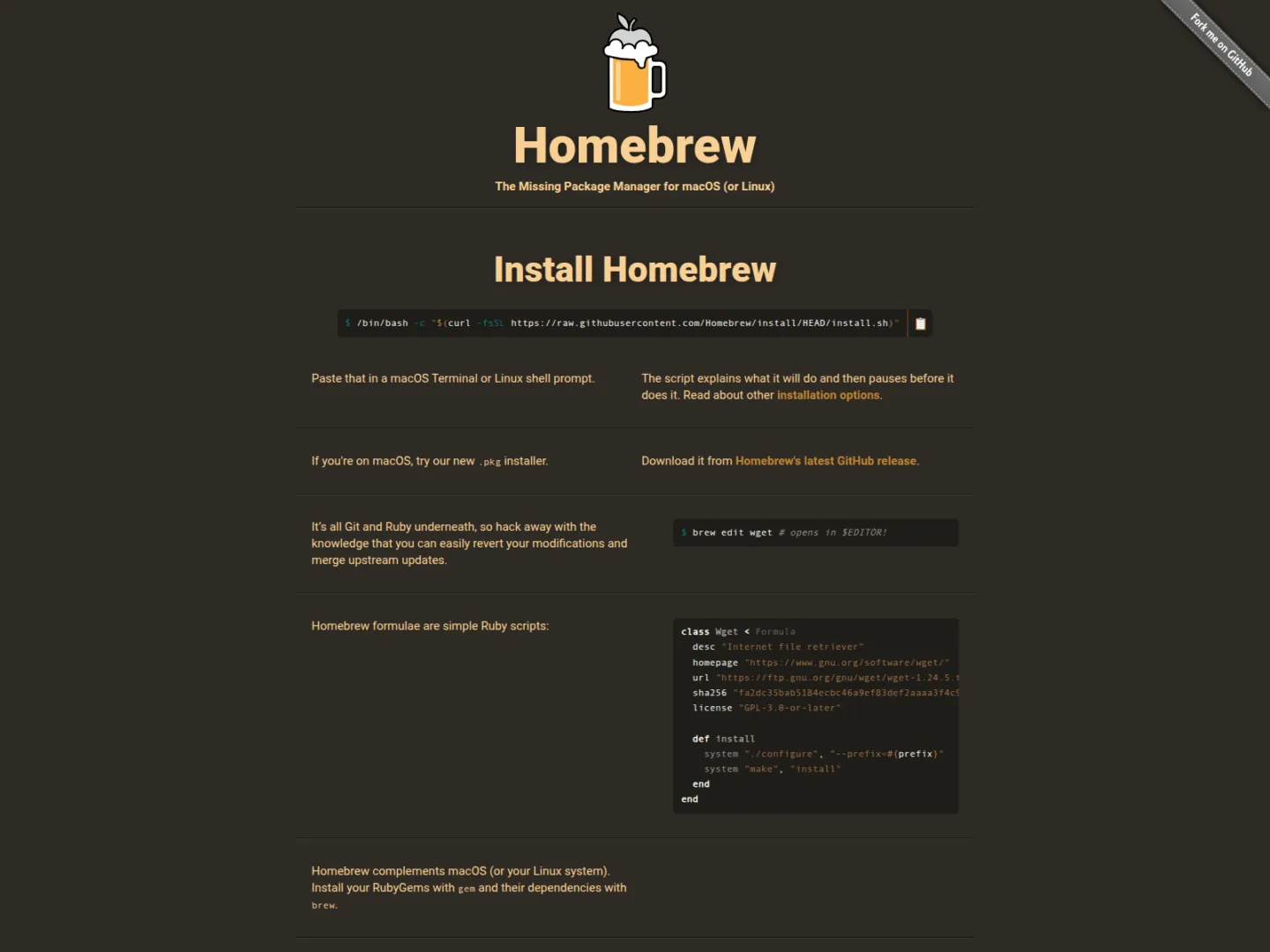

Apple geliştiricilerini hedef alan yeni bir kötü amaçlı kampanya ortaya çıktı. Siber tehdit avı yapan şirketlerin tespitlerine göre saldırganlar Homebrew, LogMeIn ve TradingView gibi tanınmış platformların sahte sitelerini oluşturarak kullanıcıları AMOS ve Odyssey gibi bilgi çalma yazılımlarını çalıştırmaya yönlendiriyor. Sistem, kullanıcıların Terminal’e kopyala-yapıştır yoluyla komut yapıştırmasını sağlayan ClickFix taktiğini kullanıyor. Bu sayede kullanıcılar farkında olmadan kendi sistemlerini enfekte ediyor.

Google reklamlarında dolaşan sahte sitelerden Terminal’e kopyala-yapıştır yapmayın!

Araştırmalar 85’ten fazla domenin taklit amacıyla kullanıldığını gösteriyor. Hunt.io tarafından tespit edilen ve BleepingComputer tarafından incelenen örnekler arasında homebrewfaq.org, tradingviewen.com, sites-phantom.com gibi adresler yer alıyor.

Bazı sahte sayfalara yönlendirme trafiğinin Google Ads üzerinden sağlandığı, dolayısıyla bu kötü niyetli sitelerin arama sonuçlarında reklam yoluyla görünür hale getirildiği bildirildi. Sahte sitelerde ziyaretçilere ikna edici indirme portalları ve kurulum talimatları sunuluyor. Kullanıcıların Terminal’e yapıştırmaları için hazır curl komutları gösteriliyor.

Kötü amaçlı komutlar bazen sahte bir Cloudflare doğrulama kimliği gibi görünürken kopyala düğmesine tıklandığında panoya aslında base64 ile kodlanmış bir kurulum komutu kopyalanıyor. Bu komutlar daha sonra bir install.sh dosyasını indirip decode ederek çalıştırıyor.

İndirilen yürütülebilir ikili dosya üzerinde karantina bayrakları kaldırılıyor ve Gatekeeper uyarıları atlatılarak kodun çalışması sağlanıyor. Yük, çalıştırılmadan önce sanallaştırma veya analiz ortamı kontrollerinden geçiyor, gerçek bir kullanıcı ortamıysa AMOS veya Odyssey aktif hale getiriliyor.

Enfeksiyonun ilk adımlarında kötü amaçlı yazılım root yetkisi almak için doğrudan sudo çağrıları yapıyor ve sistemin donanım ile bellek bilgilerini ayrıntılı biçimde topluyor. Ardından OneDrive güncelleyici servisleri gibi sistem servisleri üzerinde değişiklikler uygulayarak kendi faaliyetlerini meşru süreçlerle karıştırıyor ve macOS XPC servisleri ile etkileşime giriyor. Son aşamada bilgi çalma bileşenleri devreye giriyor. Tarayıcılarda tutulan kimlik bilgileri ve çerezler, kripto cüzdan uzantıları, Keychain verileri ve kullanıcı dosyaları toplanıp şifrelenmiş paketler halinde komut ve kontrol sunucularına aktarılıyor.

AMOS, ilk kez Nisan 2023’te belgelenen ve şimdi MaaS (malware-as-a-service) modeliyle kiralanabilen bir tehdit. Analizlerde AMOS’un aylık abonelik ücreti 1.000 dolar olarak raporlanmış durumda. Operatörler son dönemde bu kötü amaçlı yazılıma kalıcı arka kapı özellikleri ekledi. Bu da saldırganlara enfekte sistemlerde kalıcı uzaktan erişim imkanı veriyor.

Odyssey Stealer ise bu yaz boyunca CYFIRMA araştırmacılarının raporlarında öne çıkan Poseidon Stealer’dan türetilmiş göreceli yeni bir aile. Odyssey, Chrome, Firefox ve Safari’deki kimlik bilgileri ve çerezler, yüzün üzerinde kripto cüzdan uzantısı, Keychain içeriği ve kişisel dosyaları hedef alıyor ve çalınan içerikleri ZIP formatında dışarı gönderiyor.

Saldırının teknik uygulama biçimi özellikle geliştiriciler ve terminal kullanıcıları açısından tehlike yaratıyor. Uzaktan erişim yazılımları paket yöneticileri ve finans platformları gibi güvenilir görünen servisleri taklit eden sayfalara yönlendirilmiş kullanıcıların panik veya aceleyle hareket etmesi durumunda zarar hızla büyüyor. Araştırmacılar çevrimiçi olarak bulunan Terminal komutlarını kullanıcıların olduğu gibi yapıştırıp çalıştırmamaları gerektiğini vurguluyor. Kopyalanan komutların içeriği kontrol edilmeden çalıştırılması sistemin tam kontrolünü kaybetmeye yol açabiliyor.

Kamuya açık tespit raporları belirttiğimiz gibi saldırganların reklam ağlarını ve sahte web içeriklerini kullanarak meşru arama sonuçları arasında görünürlük sağladığını gösteriyor. Bu da tehditlerin daha geniş kitlelere ulaşmasını kolaylaştırıyor.

Kurumlar ve bireyler için alınabilecek acil önlemler arasında bilinmeyen kaynaklardan gelen Terminal komutlarını çalıştırmamak, reklam kaynaklı linklere temkinli yaklaşmak, sistem ve tarayıcı yedeklemelerini düzenli tutmak, güçlü UAC/Gatekeeper ayarları kullanmak ve şüpheli etkinlikte profesyonel analiz için güvenlik ekiplerine başvurmak yer alıyor.