Google, Chrome tarayıcısı için acil bir güvenlik güncellemesi yayımladı ve yüksek önem derecesine sahip bir güvenlik açığının saldırganlar tarafından aktif olarak kullanıldığını doğruladı. Şirket 466192044 numarasıyla dahili olarak takip edilen bu açığın yamanmış olmasına rağmen hala risk oluşturduğunu belirtiyor. Chrome’un grafik işleme altyapısında yer alan teknik bir hatadan kaynaklanan bu sorun, hedefli saldırılar için ciddi bir fırsat yaratmış durumda.

Chrome açığının kaynağı ANGLE motoruna işaret ediyor

Google’ın 10 Aralık’ta yayımladığı güvenlik duyurusunda teknik ayrıntılar özellikle gizli tutuluyor. Bu yaklaşım, kötü niyetli aktörlerin yama üzerinden tersine mühendislik yaparak açığın nasıl çalıştığını tespit etmesini engellemek için uygulanıyor.

Google yalnızca 466192044 numaralı açık için sahada aktif bir exploit bulunduğunu doğruluyor ve detayların koordinasyon süreci tamamlandıktan sonra paylaşılacağını belirtiyor.

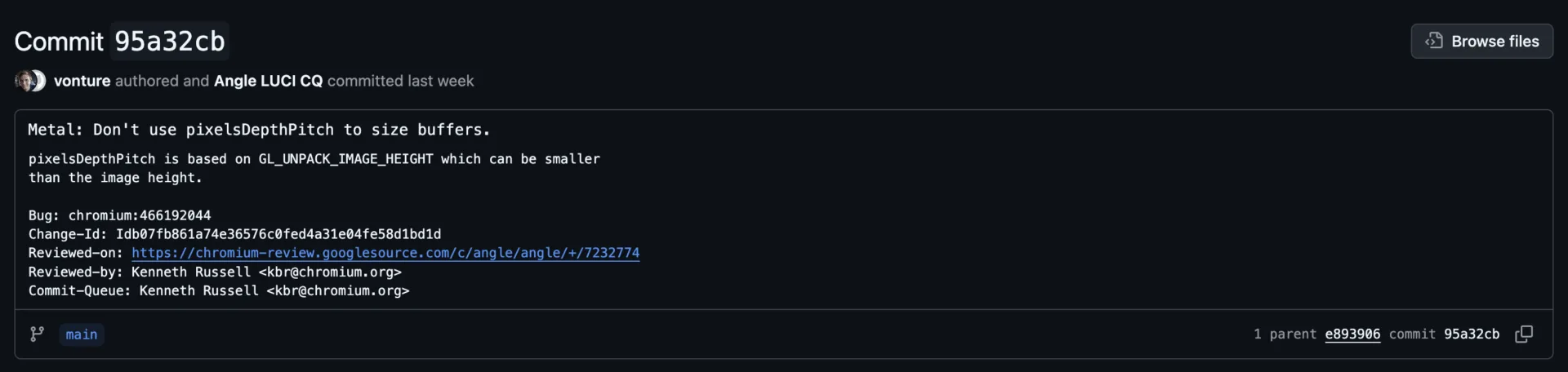

Ortaya çıkarılan bir GitHub paylaşımı ise açığın kaynağına dair kritik ipuçları barındırıyor. Buna göre hata Google’ın WebGL ve OpenGL işlemleri için kullandığı açık kaynak motor kitaplığı ANGLE içinde bulunuyor. Mesajda özellikle Metal backende yönelik bir düzeltme yer alıyor.

Bu durum sorunun bir tür tampon taşması (buffer overflow) olduğunu gösteriyor. Bu tip hatalar yanlış boyutlandırılmış bellek alanlarından kaynaklanıyor ve bellek bozulmasına, tarayıcı çökmesine veya saldırganın rastgele kod çalıştırmasına kadar uzanan ağır sonuçlara neden olabiliyor.

Google henüz saldırının kimler tarafından gerçekleştirildiği, hangi kullanıcı gruplarının hedef alındığı veya istismarın ne kadar yaygın olduğuna dair bir bilgi paylaşmadı. Chrome’un güvenlik gündemi yıl boyunca yoğun kaldı.

Haziran ayında tarayıcının JavaScript motoru V8 içinde, yetkisiz bellek okuma ve yazma işlemlerine izin veren bir açık kapatıldı. Mart ayında ise Chrome’un dahili iletişim sistemi Mojo’yu etkileyen bir sıfır gün açığı saldırganlar tarafından aktif şekilde kullanıldı. Bu açık yama yayınlanmadan önce özellikle Rusya’daki kurumları hedef alan gelişmiş tehdit gruplarının saldırılarında tespit edildi.

Google Threat Intelligence Group’un raporuna göre geçen yıl tarayıcı tarafında en çok sömürülen yazılım Chrome oldu. Bunun en önemli nedeni tarayıcının milyarlarca kullanıcıya ulaşmasıyla birlikte saldırganlar için yüksek değerli bir hedef haline gelmesi olarak gösteriliyor.

2024 yılında Kuzey Kore bağlantılı aktörlerin Chrome’da iki sıfır gün açığını istismar ettiği doğrulandı. Ayrıca Moğolistan’daki devlet kurumlarını hedef alan bir watering hole saldırısında Chrome’un yamalanmış fakat hâlâ istismar edilebilir durumdaki n-day açıklarının kullanıldığı belirlendi. Bu saldırının Rusya destekli APT29 ile ilişkili olduğu iddiaları da çeşitli kaynaklarda yer aldı.

Google’ın Chrome için yayımladığı yeni yama, kullanıcıların tarayıcıyı gecikmeden güncellemesini zorunlu hale getiriyor. Açığın aktif olarak kullanıldığı doğrulanmışken güncellemeyi ertelemek riskin doğrudan hedefi olmak anlamına geliyor.