Windows’u PowerShell üzerinden etkinleştirmek isteyen kullanıcıları hedef alan yeni bir güvenlik vakası ortaya çıktı. Microsoft Activation Scripts (MAS) aracını taklit eden sahte bir alan adı üzerinden dağıtılan PowerShell komutları Windows sistemlerine Cosmali Loader adlı zararlı yazılımın bulaşmasına yol açtı. Olay çok sayıda kullanıcının sistemlerinde beklenmedik uyarılar görmesiyle gündeme geldi.

Tek harflik alan adı farkı zararlı kodun yayılmasına neden oldu

İncelemelere göre saldırganlar MAS projesinin resmi yönergelerinde yer alan get.activated.win alan adına neredeyse birebir benzeyen get.activate[.]win adresini kullandı. Aradaki farkın yalnızca bir harf olması PowerShell komutlarını manuel olarak yazan kullanıcıların kolayca yanılmasına neden oldu. Bu adrese yönlendirilen komutlar çalıştırıldığında sistemlere açık kaynaklı Cosmali Loader zararlısı yüklendi.

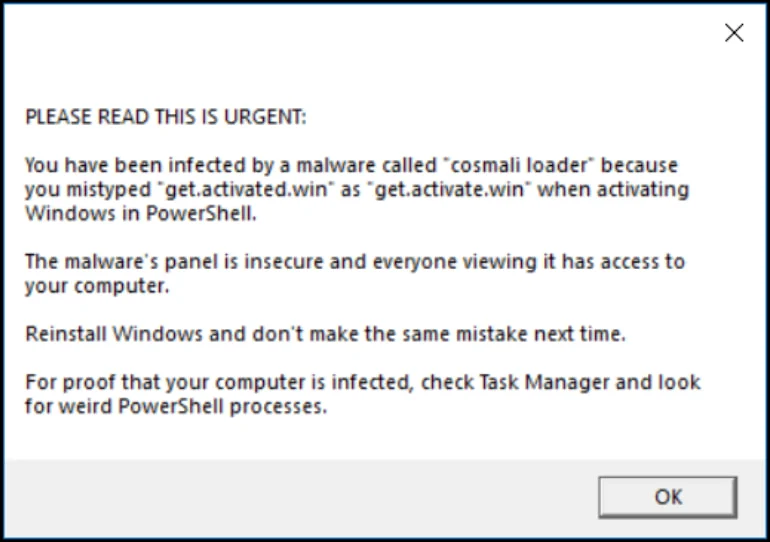

Reddit’te MAS kullanan bazı kullanıcılar sistemlerinde beliren açılır pencerelerde Cosmali Loader enfeksiyonu uyarısı aldıklarını paylaştı. Uyarı mesajlarında alan adının yanlış yazılması nedeniyle sistemin ele geçirildiği, zararlı yazılımın yönetim panelinin güvensiz olduğu ve bilgisayara erişim sağlanabildiği ifade edildi. Mesajlar, kullanıcıların Görev Yöneticisi’nde şüpheli PowerShell işlemlerini kontrol etmesini ve işletim sistemini yeniden kurmasını önerdi.

Güvenlik araştırmacısı RussianPanda, olayın Cosmali Loader ile bağlantılı olduğunu doğruladı. Bu zararlının daha önce kripto madenciliği yazılımları ve XWorm uzaktan erişim truva atı dağıttığı biliniyor. Açılır pencereleri kimin gönderdiği netlik kazanmazken zararlı yazılımın kontrol paneline erişim sağlayan bir araştırmacının kullanıcıları uyarmış olabileceği değerlendiriliyor.

MAS, GitHub üzerinde barındırılan ve Windows ile Office’i HWID aktivasyonu, KMS emülasyonu ve çeşitli atlatma yöntemleriyle etkinleştiren açık kaynaklı bir PowerShell betik koleksiyonu. Microsoft bu aracı korsanlık kapsamında değerlendirirken proje geliştiricileri de yaşanan olayın ardından kullanıcıları komutları yazarken dikkatli olmaları konusunda uyardı.

Uzmanlar uzaktan kod çalıştıran komutların ne yaptığından emin olunmadan kullanılmaması, mümkünse izole ortamlarda test edilmesi ve alan adlarının birebir doğruluğunun kontrol edilmesi gerektiğini hatırlatıyor. Resmi olmayan Windows etkinleştirme araçlarının geçmişte de sıkça zararlı yazılım dağıtımında kullanıldığı, bu nedenle bu tür yöntemlerin ciddi güvenlik riskleri barındırdığı vurgulanıyor.