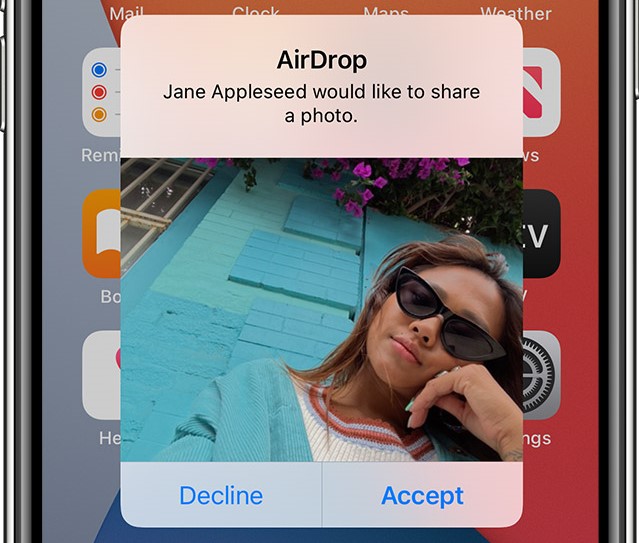

Apple’ın AirDrop özelliğinin uzun zamandır kullanıcıların kişisel bilgilerini sızdırdığı ortaya çıktı.

Araştırmacılar, Mac ve iPhone arasında kablosuz olarak dosya aktarımına olanak tanıyan AirDrop’un kullanıcı e-postalarını ve telefon numaralarını sızdırdığını ortaya çıkardı. Üstelik bunu durdurmak için hizmeti kapatmaktan başka bir seçenğinizin olmadığı ortaya çıktı.

AirDrop, yakındaki cihazlarla doğrudan bağlantılar kurmak için Wi-Fi ve Bluetooth Düşük Enerji özelliğini kullanıyor, böylece resimler, belgeler ve diğer öğeleri bir iOS veya macOS cihazından diğerine kolayca gönderebiliyor. Özelliğin içindeki bir mod yalnızca kişi listenizdekilerin bağlanmasına izin veriyor, ikincisi herkesin bağlanmasına ve sonuncusu ise hiçbir bağlantıya izin vermiyor.

Milisaniyeler söz konusu

Gönderen kişinin cihazının yakındaki diğer cihazlara bağlanması gerekip gerekmediğini belirlemek için AirDrop, gönderenin telefon numarası ve e-posta adresinin şifrelenmiş halinin kısmi bir karmasını içeren Bluetooth sinyalleri yayınlıyor. Kesilen karmalardan herhangi biri alıcı cihazın adres defterindeki herhangi bir telefon numarası veya e-posta adresiyle eşleşirse veya cihaz herkesten alacak şekilde ayarlanmışsa, iki cihaz Wi-Fi üzerinden karşılıklı kimlik doğrulama anlaşması yapıyor. El sıkışma sırasında cihazlar, sahiplerinin telefon numaralarının ve e-posta adreslerinin tam SHA-256 karmalarını değiş tokuş ediyor.

Tabii ki Hash’ler, onları oluşturan açık metne geri dönüştürülemez, ancak açık metindeki entropi veya rastgelelik miktarına bağlı olarak, genellikle bunları çözmek mümkün. Hackerlar bunu, çok sayıda tahminde bulunan ve aranan hash’i oluşturan metni bulana kadar devam eden bir “kaba kuvvet saldırısı” gerçekleştirerek yaparlar. Açık metindeki entropi ne kadar azsa, bir saldırganın denemesi için daha az olası aday olduğundan tahmin etmek veya çözmek de o kadar kolay oluyor.

Telefon numaralarındaki entropi miktarı o kadar az ki, dünyadaki tüm olası telefon numaralarının sonuçlarını içeren önceden hesaplanmış bir veritabanında bir hash aramak milisaniyeler sürdüğü için bu kırma işlemi önemsizdir. Birçok e-posta adresi daha fazla entropiye sahip olsa da, bunlar da son 20 yılda veritabanı ihlallerinde ortaya çıkan milyarlarca e-posta adresi kullanılarak kırılabilir.

“Bu önemli bir bulgu, çünkü saldırganların daha sonraki adımlarda hedefli kimlik avı saldırıları, dolandırıcılık saldırıları, vb. için kötüye kullanılabilecekleri Apple kullanıcı bilgilerini ele geçirmelerini sağlar,” dedi Almanya Darmstadt Teknik Üniversitesi’ndeki güvenlik açıklarını bulan araştırmacılardan biri olan Christian Weinert. “Kim Donald Trump’a WhatsApp üzerinden doğrudan mesaj göndermek istemez ki? Saldırganların tek ihtiyacı, kurbanlarının yakınında Wi-Fi özellikli bir cihaz.”

Gönderen ve alıcı sızıntısı

Ağustos ayında USENIX Güvenlik Sempozyumunda sunulan bir bildiride Weinert ve TU Darmstadt’ın SEEMOO laboratuvarından araştırmacılar, güvenlik açıklarından yararlanmak için iki yol tasarladılar.

En kolay ve en güçlü yöntem, bir saldırganın yakındaki diğer cihazların gönderdiği keşif isteklerini izlemesi. Gönderen cihaz, kullanılabilir AirDrop alıcılarını her taradığında kendi hash uygulanmış telefon numarasını ve e-posta adresini ifşa ettiğinden, saldırganın yakındaki Mac’lerin paylaşım menüsünü veya yakındaki iOS cihazların paylaşım sayfasını açmasını beklemesi yeterli. Saldırganın telefon numarasına, e-posta adresine veya hedefle ilgili herhangi bir ön bilgiye sahip olmasına gerek yok.

İkinci bir yöntem büyük ölçüde tersine çalışıyor. Bir saldırgan, bir paylaşım menüsü veya paylaşım sayfası açabilir ve yakındaki herhangi bir cihazın kendi hash detaylarıyla yanıt verip vermediğini görebilir. Bu teknik ilki kadar güçlü değil zira yalnızca saldırganın telefon numarası veya e-posta adresi zaten alıcının adres defterindeyse çalışıyor.

Yine de, saldırgan telefon numarası veya e-posta adresi birçok kişi tarafından iyi bilinen biri olduğunda saldırı kullanışlı olabilir. Örneğin bir yönetici, iletişim bilgilerinin adres defterlerinde kayıtlı olduğu herhangi bir çalışanın telefon numarasını veya e-posta adresini almak için bunu kullanabilir.

Weinert bir e-postada şunları yazdı:

“Gönderen sızıntısı” dediğimiz şey (yani, bir dosyayı paylaşmak isteyen biri, hash edilmiş kişi tanımlayıcılarını sızdırıyor) halka açık noktalara veya diğer Wi-Fi noktalarına “böcekler” (küçük Wi-Fi etkin cihazlar) yerleştirerek kötüye kullanılabilir.

Diyelim ki, bir konferans odasına veya politikacıların, ünlülerin veya diğer “VIP’lerin” bir araya geldiği bir etkinliğe (örneğin, Oscar Ödülleri) böyle bir böcek yerleştiriyorsunuz. Bunlardan biri bir Apple cihazında paylaşım bölmesini açar açmaz, en azından özel cep telefonu numarasına sahip olabilirsiniz.

Muhabir bakış açısından, “alıcı sızıntısı” dediğimiz şeye ilişkin bir senaryo: Bir hikayeyi anlatmak için bir ünlüyle e-posta iletişiminde olduğunuzu varsayalım. Ünlü kişi bu nedenle e-posta adresinizi kaydetmişse, yakınındayken (örneğin bir röportaj sırasında) kişisel cep telefonu numarasını kolayca alabilirsiniz. Bu durumda, ünlünün paylaşım bölmesini açması veya başka bir şekilde cihazına dokunması bile gerekmez!

Apple iki yıldır sessiz

Araştırmacılar, bulgularını Mayıs 2019’da Apple’a özel olarak bildirdiklerini söylüyorlar. Bir buçuk yıl sonra Apple’a, iki tarafın savunmasız karmaları ifşa etmeden iletişim kurmalarına olanak tanıyan bir kriptografik teknik olan Private set intersection‘ı kullanan, elden geçirilmiş bir AirDrop sürümü “PrivateDrop”u sundular. PrivateDrop uygulaması, GitHub’da herkese açık olarak mevcut.

Araştırmacılar çalışmalarını özetleyen bir gönderide “iOS/macOS üzerinde PrivateDrop prototip uygulamamız, gizlilik dostu karşılıklı kimlik doğrulama yaklaşımımızın AirDrop’un örnek kullanıcı deneyimini bir saniyenin çok altındaki kimlik doğrulama gecikmesiyle koruyacak kadar verimli olduğunu gösteriyor” diye yazdılar.

Apple halen daha PrivateDrop’u benimsemeyi veya sızıntıyı gidermek için başka bir yol kullanmayı planlayıp planlamadığını henüz belirtmedi. Apple temsilcileri, ArsTechnica’nın konuyla ilgili yorum yapmalarını isteyen e-postaya da yanıt vermedi.

Bunun anlamı, birinin macOS veya iOS’ta bir paylaşım paneli açtığı her seferinde, en azından telefon numaralarını ve muhtemelen e-posta adreslerini ifşa eden hash’leri sızdırmaya devam edecekleri. Ve bazı durumlarda, yalnızca AirDrop’un etkin olması bile bu ayrıntıları sızdırmak için yeterli olabilir.

Weinert, şimdilik sızıntıyı önlemenin tek yolunun AirDrop keşfini sistem ayarları menüsünde “Hiç kimse” olarak ayarlamak ve ayrıca paylaşım bölmesini açmamak olduğunu söyledi. AirDrop’u evde veya diğer tanıdık yerlerde kullanırken bu tavsiye aşırı olabilir. Bir konferansta veya halka açık başka bir yerde bilgisayar kullanırken ise daha mantıklı.