Araştırmacıların Bing arama sonuçlarını değiştirmesine olanak tanıyan büyük güvenlik açığı bu hafta ortaya çıktı.

Güvenlik açığı Ocak ayında siber güvenlik araştırma şirketi Wiz tarafından keşfedildi ve Microsoft Güvenlik Yanıt Merkezi’ne (MSRC) bildirildi.

I hacked into a @Bing CMS that allowed me to alter search results and take over millions of @Office365 accounts.

How did I do it? Well, it all started with a simple click in @Azure… 👀

This is the story of #BingBang 🧵⬇️ pic.twitter.com/9pydWvHhJs— Hillai Ben-Sasson (@hillai) March 29, 2023

Wiz araştırmacısı Hillai Ben-Sasson, bir Twitter ileti dizisinde Bing’in içerik yönetim sistemine (CMS) nasıl sızdığını açıkladı. Microsoft’un bulut bilgi işlem platformu Azure’da oturum açarak, tüm kullanıcılara dahili Microsoft uygulamalarına erişim izni verebileceğini keşfetti. Daha sonra Bing’in arama sonuçlarının bulunduğu bir veri tabanına erişti. Oradan, Ben-Sasson, sonuçlarda ortaya çıkan şeyi gerçekten değiştirebileceğini anladı. Wiz araştırmacıları ayrıca Bing’in bir Siteler Arası Komut Dosyası Çalıştırma (XSS) saldırısına karşı savunmasız olduğunu ve Outlook e-postaları, Takvim bilgileri ve Teams iletileri dahil olmak üzere hassas Office 365 verilerine erişimleri olduğunu keşfettiler. MSRC, blog yazısında Azure AD yöneticileri ve geliştiricileri için ayrıntılı güvenlik güncellemeleri ve önerileri paylaştı.

Araştırmacıların yaptığı deneyin amacı, bunun mümkün olduğunu göstermek ve bulgularını Microsoft ile paylaşmaktı. Ancak, çıkan sonuçlar kötü niyetli bilgisayar korsanlarının Bing’i nasıl mahvedebileceğini gösteriyor.

Wiz blog yazısında, “Aynı erişime sahip kötü niyetli bir kullanıcı, en popüler arama sonuçlarını aynı payload ile ele geçirebilir ve milyonlarca kullanıcının hassas verilerini sızdırabilirdi” diye bildirdi. Neyse ki bu güvenlik açığının büyük bir sorun haline gelmeden 29 Mart itibarıyla Microsoft tarafından düzeltildiği doğrulandı. Wiz, güvenlik açığını bildirdiği için 40.000 ABD doları tutarında bir “hata ödülü” (bug bounty) aldı.

Açık Nasıl Keşfedildi?

Şimdi Hillai Ben-Sasson’nun bu açığı nasıl keşfettiğini ayrıntılarıyla kendisinden öğrenelim:

“Arama sonuçlarını değiştirmeme ve milyonlarca Office 365 hesabını ele geçirmeme izin veren Bing CMS’yi hackledim. Peki bunu nasıl yaptım? Her şey Azure’da basit bir tıklamayla başladı.

Araştırmam, Wiz’deki araştırma ekibimizin Azure’da garip bir yapılandırma fark etmesiyle başladı. Bir uygulamayı “multi-tenant” olmaktan ayıran tek şey bir onay kutusu ve bu varsayılan olarak tüm kullanıcıların oturum açmasına izin veriyor.

Bu şekilde yapılandırılmış bir Microsoft uygulaması buldum ve giriş yaptım. Kullanıcıma hemen bu “Bing Trivia” sayfasına erişim izni verildi. İsmi sizi aldatmasın, Trivia’dan daha fazlasını kontrol ediyor. Aslında doğrusunu söylemek gerekirse doğrudan GERÇEK ARAMA SONUÇLARINI kontrol edebiliyor.

Uygulamanın amacını ve neden erişimim olduğunu anlamak için bakınmaya başladım. Daha sonra bazı anahtar sözcükleri ve ilgili arama sonuçlarını içeren bir bölüm buldum ve bu da doğal olarak aklıma şu soruyu getirdi: “Acaba bu uygulama Bing.com’daki arama sonuçlarını değiştirebilir mi?”

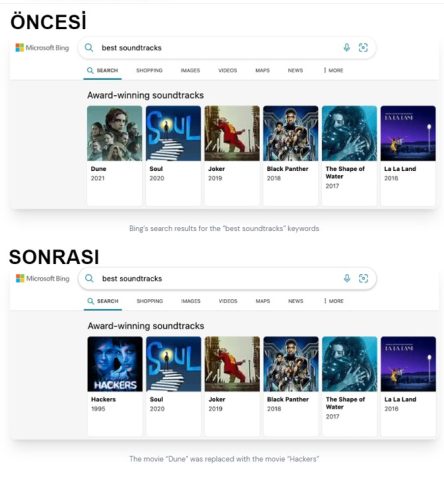

Bu teoriyi, “en iyi film müzikleri” anahtar kelimesini seçerek ve “Dune (2021)” olan ilk sonucu kişisel favorim olan “Hackers (1995)” ile değiştirerek test ettim ve sonucun hemen Bing.com‘da olduğunu görünce çok şaşırdım!

Daha sonra yeni sonuca zararsız bir payload ekleyerek XSS uygulanabilirliğini kontrol ettim.

Sayfayı yeniledim ve eklemiş olduğum payload başarılı bir şekilde çalıştı. Yapmış olduğum değişiklikleri hızlı bir şekilde geri aldım ve her şeyi Microsoft’a bildirdim, ancak aklımda bir soru kaldı: “Bu XSS ile ne yapabilirim?”

Bing isteklerini incelerken Office 365 iletişimi için kullanılan bir endpoint fark ettim. Görünüşe göre, Bing’in oturum açmış herhangi bir kullanıcı için Office token’ları vermesine izin veriliyor. Bu işlevi kullanarak hızlı bir şekilde bir XSS payload’u oluşturdum, kendi üzerimde test ettim ve işe yaradı!

Bu token ile, bir saldırgan şunlara erişim sağlayabiliyor:

- Outlook e-postaları

- Takvimler

- Teams mesajları

- SharePoint belgeleri

- OneDrive dosyaları

- Ve daha fazlası hem de herhangi bir Bing kullanıcısından!

Burada kişisel gelen kutumun “saldırgan makinesinde” sızan Bing token’i kullanılarak nasıl okunabildiğini görebilirsiniz.

MSRC, raporumuza hızlı bir şekilde yanıt verdi, güvenlik açığı bulunan uygulamaları düzeltti ve müşterilere yardımcı olmak için bazı AAD ürün ve kılavuz değişiklikleri getirdi. Bunun için bize bağışlayacağımız 40.000 dolarlık bir “hata ödülü” (bug bounty) verdiler.”

Daha fazla teknik detay okumak isterseniz buradaki blog yazısını inceleyebilirsiniz.