- Katılım

- 31 Temmuz 2015

- Mesajlar

- 7.605

- Makaleler

- 1

- Çözümler

- 74

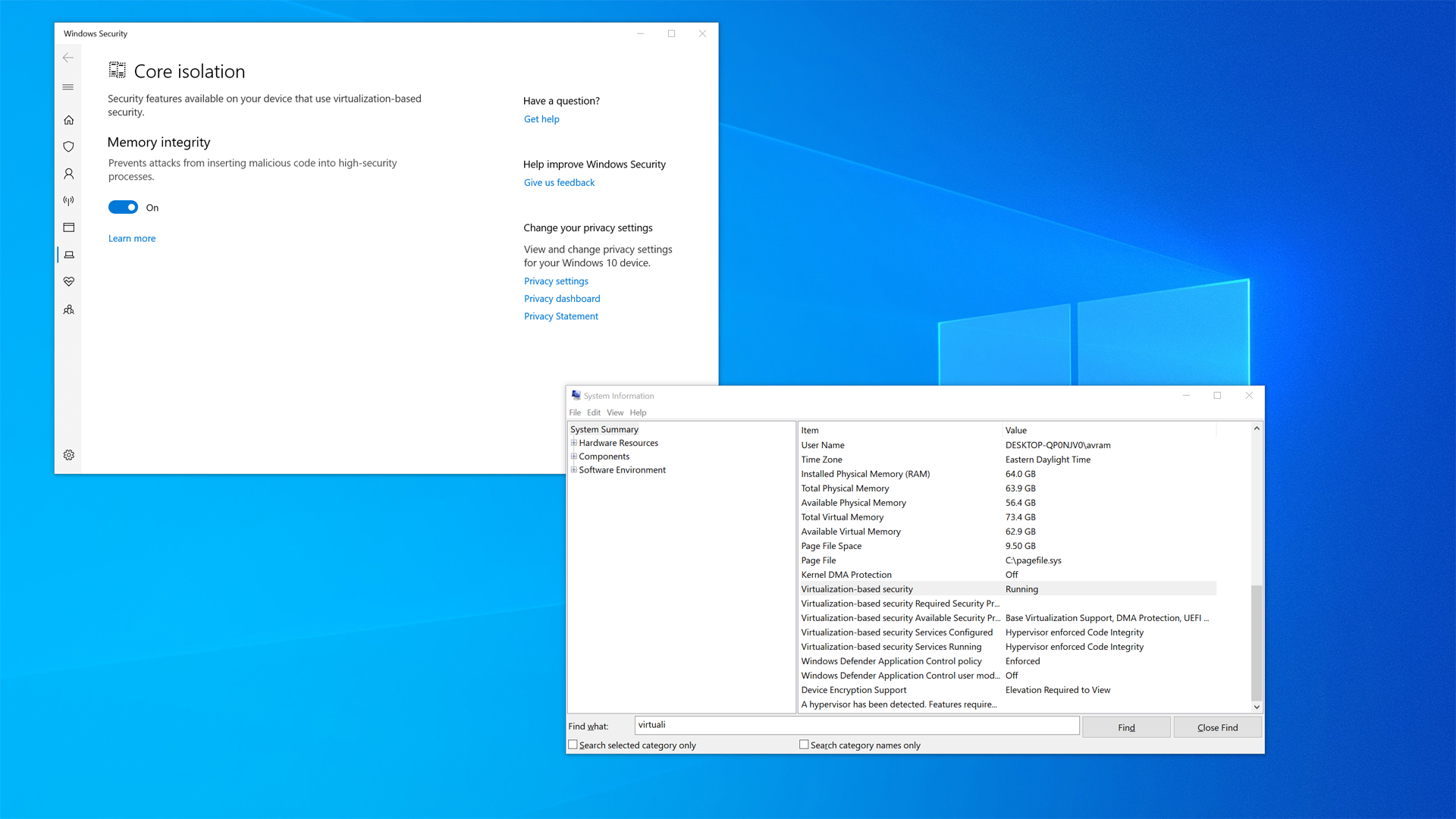

Tek seçenek o değil, pratik olmadığı için gerçekten öneren birini de duymadım. Kreato'nun dediği gibi yıllar sürer. Farklı stratejiler kullanılıyor, Windows üzerindeki VBS örneğin. Çekirdek kendine ait sanal alanda çalışıyor. Monolitik olmadığı için kendi içerisinde izolasyonu sağlaması da daha kolay deniyor.Bu sorunun çözümü için yapılması önerilen en büyük işlem Rust'a çevirilmesi, zaman ve yeterli kadroyla elbette yapılabilir fakat bu devasa bir değişim olacaktır. Sadece Linux ekosistemini değil, tüm yazılım dünyasını etkileyecektir. Tüm kernelin Rust ile tekrardan yazılması, geliştiricilerin bir çoğunun C dillerini terk etmesiyle sonuçlanır.

Adım atılması güzel tabii ama yeterli düzeyde olmadığı için güvensiz deniyor zaten. Chromium ve Firefox, her ikisi de açık kaynak projeler, her ikisi de adım atmaya çalışıyor fakat kısa bir zaman önceye kadar Firefox'un güvenlik bakımından ciddi eksiklikleri bulunuyordu. Fission'a geçmesi, site içeriğini işleyen kodun X11'den izole edilmesi daha yeni yapılan şeyler. Geliştirme stratejisinin güvenliğe doğrudan bir etkisi olmadığının bir örneği.OSS üzerine çalışan birçok firma bu adımları attı ve atıyor, Mozilla bunun en büyük örneği. Firefox'un CSS motoru Quantum CSS (Stylo) Rust kullanılarak yazıldı. Halen kodlarının büyük bir bölümünü Rust'a çevirmeye çalışıyorlar.

1129492 - Firefox content process has a live connection to the X11 server.

RESOLVED (gpascutto) in Core - Security: Process Sandboxing. Last updated 2025-03-02.

Linux da keza adım atmaya çalışıyor, yeni geliştirmeler ekleniyor fakat örnek olarak aşağıdaki haberde bahsedilen geliştirme, Windows'ta 5 yıldan beri mevcutmuş.

Linux 5.14 set to boost future enterprise application security | TechCrunch

Linux is set for a big release this Sunday August 29, setting the stage for enterprise and cloud applications for months to come. The 5.14 kernel update

About Hyper-V hypervisor scheduler type selection

Learn about important changes to Hyper-V's default and recommended use of hypervisor scheduler types.

docs.microsoft.com

Bununla ilgili konuşmaları ve mail arşivlerini Telegram veya Matrix üzerinden Spite grubuna katılıp kendin sorabilirsin. Yalan veya karalama çabası değil.Sosyal ve kültürel nedenler mi? Kusura bakma ama buna inanmamı bekleme.

Hayır, attığım kaynaklarda zaten örnekleri var.FOSDEM'deki herkes NT'nin ne kadar zayıf olduğunu biliyor, konferanstaki amaç bir karşılaştırma yapmak değil sorunları ve çözümlerini sunmaktı. Windows örneği ironik bile kaçıyor, 3 yaşındaki çocuğun kendinden 20 yaş büyük abisini dövdüğünü söylemeye benzettim. Aynı kulvarda dahi değiller.

- Justin Schuh, former Google Chrome security lead:

That's objectively not true. Windows 10 offers one of the safest out-of-the-box security baselines of any general purpose PC OS. I'd rank Chrome OS above it, but I would pick Windows 10 over macOS or any popular Linux distro in pretty much every general purpose PC use-case.

- Daniel Micay, lead developer of GrapheneOS:

In the past I think you mentioned Windows 10 is secure or more secure than a typical Linux Distro because of Windows 10's implementation of sandboxing?

Among other things, like not being many years behind on exploit mitigations.

- Brad Spengler, developer of grsecurity:

Brad Spengler (@spendergrsec)

https://slo-tech.com/clanki/10001en

Microsoft tries to improve upstream Linux security, upstream kernel dev tells them they're "smoking crack": openwall.com/lists/kernel-ha… And people wonder why Linux has a security problem

Slo-Tech: Who is Linux Kernel developer you really respect? Also, don't you think that Linux needs some serious reogranisation in handling security incidents and security development in general (see many regressions in the code). Something like Microsoft's SDL maybe... What do you think about SDL anyway.

Brad Spengler: I have a lot of respect for Microsoft's attention to security, given how large of a company they are and how many people their software affects. It's a whole different security ball-game when you have the huge binary software eco-system of Windows, implementing security features while maintaining application compatibility. It's easy to gloss over how difficult of a job that is.

- Joanna Rutkowska, founder of QubesOS:

Joanna Rutkowska (@rootkovska)

So, I'm reinforced in my belief that *security* of mainstream platforms (from Apple, Google, MS) will continue to improve, likely exceeding the "open source" offerings. But, the open source will still have an edge in: 1) trustworthiness/auditability 2) customization freedom

Madaidan'ın kendisi:

On desktop, use a recent Windows Secured-Core PC, MacBook or Chromebook. These all have numerous security advantages, including proper verified boot, a strict IOMMU, etc.

The desktop security model is very broken. It was not designed with security in mind — security was only a poorly implemented afterthought. However, there are some operating systems that are less bad in this regard. If you can, stay away from desktop and stick to mobile devices.

Use Windows 11 (preferably in S mode and on a Secured-Core PC), macOS, ChromeOS or QubesOS. Generally, these operating systems have made substantial progress on adopting modern exploit mitigations, verified boot, sandboxing, memory safe languages and so on.

Tabii, Linux ekosisteminde en çok kullanılan yazılımlardan örnek verdim sadece. Çekirdeğin kendisinde de 10-15 yıllık açıklar çıkabiliyor. Nitekim bunların bir önemi yok dediğim gibi, güvenlik bireysel örnekler üzerinden giderek ölçüp biçilen bir şey değil.Polkit ve sudo Linux projesine dahil değil, external program ikisi de ve daha güvenli alternatifleri var.

15-year-old Linux kernel bugs let attackers gain root privileges

Three security vulnerabilities found in the iSCSI subsystem of the Linux kernel could allow local attackers with basic user privileges to gain root privileges on unpatched Linux systems.

Sürücü açıkları root yetkisi kazandırabiliyor. CVE'lerin neredeyse yarısı sürücüler ile alakalı.Genelde driver kaynaklı buglar ve çoğunlukla zararsız.