Yeni keşfedilen bir Microsoft Office güvenlik açığını aktif olarak kullanmaya başladı.

DDE protokolü Microsoft'un iki çalışan uygulamanın aynı verileri paylaşmasına izin vermek için kullandığı

birkaç yöntemden biridir. Protokol, MS Excel, MS Word, Quattro Pro ve Visual Basic gibi bir kerelik veri aktarımları ve güncellemeleri birbirine göndermek için kesintisiz değişimler için kullanılan binlerce uygulama tarafından kullanılıyor.

Rus Hackerlar,Oltalama olarak New York Terör Saldırısı Kullanıyor :

McAfee araştırmacıları tarafından Salı günü yayınlanan yeni bir rapora göre, güvenlik araştırmacıları, yeni bir oltalamaya yönelik kimlik avı tehditi analiz ederken, Fancy Bear korsanlarının DDE güvenlik açığından yararlandıklarını keşfetti .

Tehdit, kullanıcıları kötü niyetli belgeleri tıklatarak kötü niyetli belgelerine bulaştırmak amacıyla New York'taki son terör saldırısına atıfta bulunan belgeler içeriyordu.

DDE, Microsoft'un meşru bir özelliği olduğundan, çoğu virüsten koruma çözümü herhangi bir uyarı işaretlemiyor veya DDE alanları olan belgeleri engellemiyor.

Bu nedenle, kötü amaçlı eki tıklayan herkes SabreGuard2017.docx veya IsisAttackInNewYork.docx gibi isimlerle herhangi bir kısıtlama ya da algılama olmaksızın bilgisayarında istenmeyen bir şekilde kötü niyetli kod çalıştırmaya başlıyor.

Dokümanlar çalıştırıldığında, bir kez açıldıktan sonra, Seduploader adlı kötü amaçlı yazılımın ilk aşamasını PowerShell komutlarını kullanarak kurbanların makinelerine kurmak için bir komuta kontrol sunucusu ile bağlantı kuruyor .

Seduploader daha sonra, temel ana bilgisayar bilgilerini korsanlara bulaşan sistemden çekerek muhtemel kurbanları profiller. Sistem ilgi çekiyorsa saldırganlar daha sonra X-Agent ve Sedreco gibi daha spesifik bir casus yazılım parçasını kuruyor.

DDE saldırı tekniğinin ayrıntıları kamuoyuna açıklanınca, Cisco'nun Talos tehdit araştırma grubu, DNSMessenger adı verilen dosyasız, uzaktan erişime açık bir truva atı olan birkaç kuruluşu hedef almak için bu saldırı tekniğini aktif biçimde kullanan bir saldırı tehditini ortaya çıkardı .

Geçen ayın sonlarında, araştırmacılar , DDE tekniğini kullanan Word belgeleriyle Locky ransomware ve TrickBot bankacılık trojanını yayacak bir kampanya keşfettiler .

Güvenlik araştırmacılar tarafından keşfedilen başka bir kötü amaçlı yazılım spam kampanyasında Microsoft Office DDE kullanımını kullanarak Hancitor malware ( Chanitor ve Tordal olarak da bilinir) dağıtıldığı da tespit edildi.

DDE Kötü Amaçlı Yazılım Saldırılarına Karşı Koruma :

E posta olarak gelen ekleri tam emin olmadıkça kesinlikle açmayın.

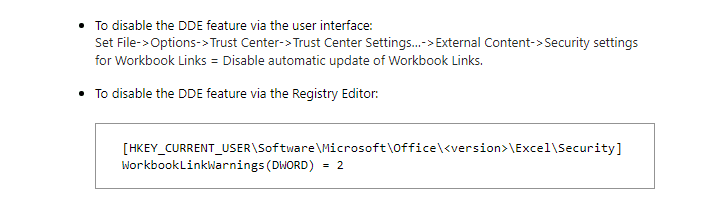

Microsoft, bu tür saldırılara karşı herhangi bir koruma sağlamadığından, Microsoft'un DDE özelliğini tamamen devre dışı bırakarak kötüye kullanan herhangi bir kötü amaçlı belgeye zarar gelmesini kolayca engelleyebilirsiniz.

Microsoft Word 2016 veya Microsoft Excel 2016 kullanıyorsanız, Seçenek → Gelişmiş seçeneğine gidin ve sayfadaki genel grup altında listelenen "Açık olan otomatik bağlantıları güncelle" kutusundan onay işaretini kaldırın.

MS Excel, ayrıca "kontrol düşünebiliriz Dinamik Veri Değişimi (DDE) kullanan diğer

uygulamaları yoksay. "

Link : Russian 'Fancy Bear' Hackers Using (Unpatched) Microsoft Office DDE Exploit

DDE protokolü Microsoft'un iki çalışan uygulamanın aynı verileri paylaşmasına izin vermek için kullandığı

birkaç yöntemden biridir. Protokol, MS Excel, MS Word, Quattro Pro ve Visual Basic gibi bir kerelik veri aktarımları ve güncellemeleri birbirine göndermek için kesintisiz değişimler için kullanılan binlerce uygulama tarafından kullanılıyor.

Rus Hackerlar,Oltalama olarak New York Terör Saldırısı Kullanıyor :

McAfee araştırmacıları tarafından Salı günü yayınlanan yeni bir rapora göre, güvenlik araştırmacıları, yeni bir oltalamaya yönelik kimlik avı tehditi analiz ederken, Fancy Bear korsanlarının DDE güvenlik açığından yararlandıklarını keşfetti .

Tehdit, kullanıcıları kötü niyetli belgeleri tıklatarak kötü niyetli belgelerine bulaştırmak amacıyla New York'taki son terör saldırısına atıfta bulunan belgeler içeriyordu.

DDE, Microsoft'un meşru bir özelliği olduğundan, çoğu virüsten koruma çözümü herhangi bir uyarı işaretlemiyor veya DDE alanları olan belgeleri engellemiyor.

Bu nedenle, kötü amaçlı eki tıklayan herkes SabreGuard2017.docx veya IsisAttackInNewYork.docx gibi isimlerle herhangi bir kısıtlama ya da algılama olmaksızın bilgisayarında istenmeyen bir şekilde kötü niyetli kod çalıştırmaya başlıyor.

Dokümanlar çalıştırıldığında, bir kez açıldıktan sonra, Seduploader adlı kötü amaçlı yazılımın ilk aşamasını PowerShell komutlarını kullanarak kurbanların makinelerine kurmak için bir komuta kontrol sunucusu ile bağlantı kuruyor .

Seduploader daha sonra, temel ana bilgisayar bilgilerini korsanlara bulaşan sistemden çekerek muhtemel kurbanları profiller. Sistem ilgi çekiyorsa saldırganlar daha sonra X-Agent ve Sedreco gibi daha spesifik bir casus yazılım parçasını kuruyor.

DDE saldırı tekniğinin ayrıntıları kamuoyuna açıklanınca, Cisco'nun Talos tehdit araştırma grubu, DNSMessenger adı verilen dosyasız, uzaktan erişime açık bir truva atı olan birkaç kuruluşu hedef almak için bu saldırı tekniğini aktif biçimde kullanan bir saldırı tehditini ortaya çıkardı .

Geçen ayın sonlarında, araştırmacılar , DDE tekniğini kullanan Word belgeleriyle Locky ransomware ve TrickBot bankacılık trojanını yayacak bir kampanya keşfettiler .

Güvenlik araştırmacılar tarafından keşfedilen başka bir kötü amaçlı yazılım spam kampanyasında Microsoft Office DDE kullanımını kullanarak Hancitor malware ( Chanitor ve Tordal olarak da bilinir) dağıtıldığı da tespit edildi.

DDE Kötü Amaçlı Yazılım Saldırılarına Karşı Koruma :

E posta olarak gelen ekleri tam emin olmadıkça kesinlikle açmayın.

Microsoft, bu tür saldırılara karşı herhangi bir koruma sağlamadığından, Microsoft'un DDE özelliğini tamamen devre dışı bırakarak kötüye kullanan herhangi bir kötü amaçlı belgeye zarar gelmesini kolayca engelleyebilirsiniz.

Microsoft Word 2016 veya Microsoft Excel 2016 kullanıyorsanız, Seçenek → Gelişmiş seçeneğine gidin ve sayfadaki genel grup altında listelenen "Açık olan otomatik bağlantıları güncelle" kutusundan onay işaretini kaldırın.

MS Excel, ayrıca "kontrol düşünebiliriz Dinamik Veri Değişimi (DDE) kullanan diğer

uygulamaları yoksay. "

Link : Russian 'Fancy Bear' Hackers Using (Unpatched) Microsoft Office DDE Exploit

Son düzenleme: