Merhaba.

Gece açtığım ankkette yüksek çoğunluk rehberi istedi.

www.technopat.net

www.technopat.net

Bu yüzden VirusTotal Kullanma Rehberi hazırlamaya karar verdim.

Rehberimiz 8 maddeden oluşuyor;

VirusTotal, bir Online Zararlı Analiz sitesidir. Kendisi içerisinde barındırdığı Anti-Virüs yazılımları ile yüklenen dosya üzerinde tarama ve analiz yapar.

VirusTotal 2 tip yükleme tipine izin verir.

Not: Sıkıştırılmış dosyaları yükledikten sonra direkt olarak kanıya varılmaz. Sıkıştırılmış dosya içeriği teker teker yüklenmeli veya ayrıntılar kısmından içindeki dosyalara bakılmalı.

Not 2: Şifre içeren sıkıştırılmış dosyalar analiz edilirken yanlış sonuç verir.

Not 3: REHBER İÇERİSİNDE BAZI RESİMLER İLGİLİ DOSYA İÇERİĞİNDE GÖSTERİLEMEDİĞİ İÇİN FARKLI VIRUSTOTAL LİNKERİ İLE GÖRSELLER EKLENMİŞTİR.

URL Tarama: İstediğiniz bir site veya bir dosya yükleme servisi içinde yer alan dosya linkini vererek ilgili bağlantıyı taratabilirsiniz.

Şimdi örnek bir dosya yükleyip analiz edelim.

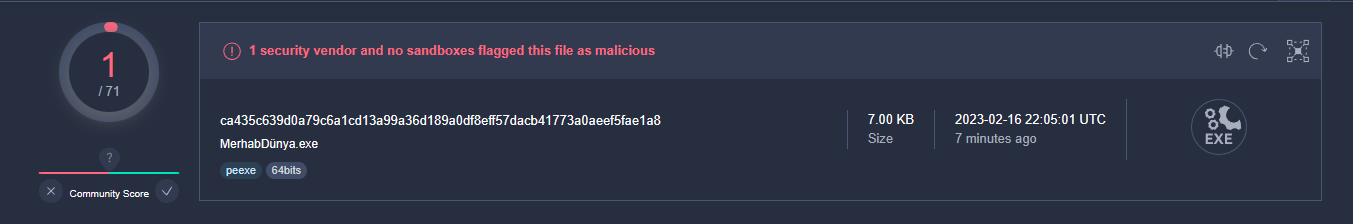

Visual Studio ile ekrana "Merhaba Dünya" yazan bir yazılım yaptım. Şimdi bu dosyayı yükleyelim.

Şimdi detaylı bir analiz işlemine başlayalım;

VirusTotal URL yapısı;

VirusTotal URL'si 5 kısımdan oluşur.

Bu bölüm 3 kısımdan oluşur.

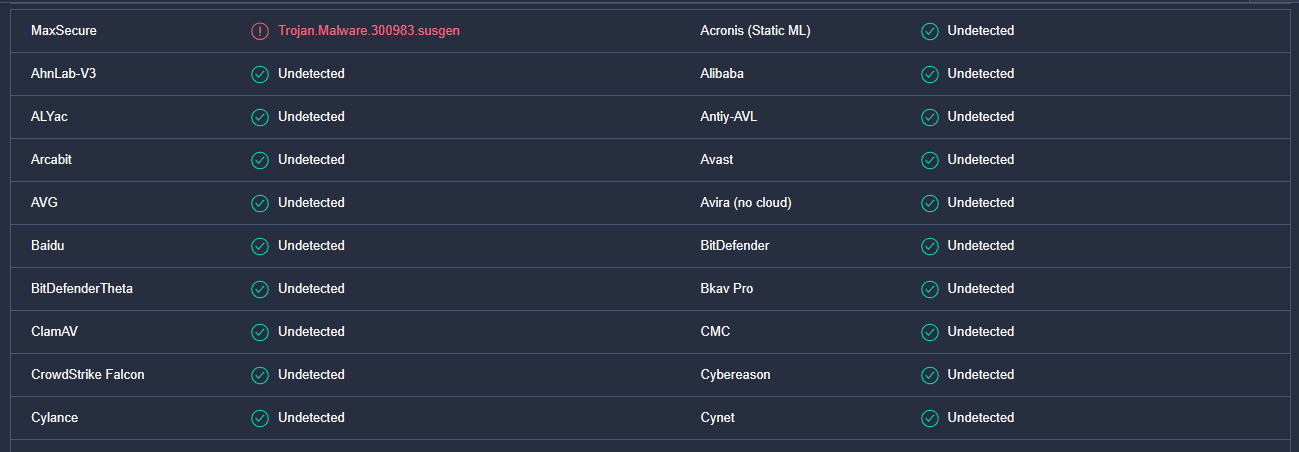

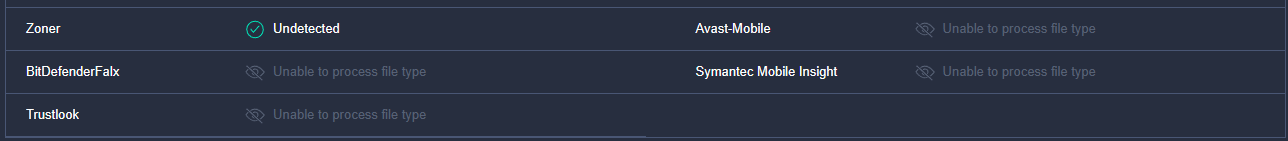

VirusTotal Anti-Virüs Tarama Ekranı Sonucu;

Bu ekran 3 tip sonuç üretir.

Bu alan 18 kısımdan oluşur;

Bu alan dosya hakkında temel özellikler sunar;

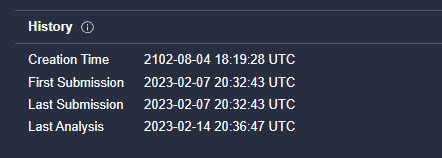

Bu alan 4 maddeden oluşur.

Dosyaya benzer dosyaların daha önce kullandığı isimleri gösterir. Aynı Hash değerine sahip dosyaların farklı isimler ile taratıldığı zaman buradaki değerler artar. Daha önce taranan isimleri de gösterir.

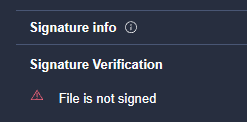

Dijital İmza;

Dosyanın dijital olarak imzalanıp imzalanmadığını gösteren alandır. Dijital imza yoksa kırmızı ünlem gözükür. Dijital imza varsa yeşil tik ve kim tarafından imzalandığını gösteir.

Not: Dijital imza çok nadirde olsa Bypass edilebiliyor. O yüzden bu kısma tam olarak güvenmeyiniz.

Dosya Sürüm Ve Telif Hakkı Bilgisi;

Bu alan 7 özellikten oluşur.

Bu alan program kullanıldığı, yani platform için yazıldıysa eğer onun için gerekli temel yapısını ve içeriğinin değerini gösterir. Özellikle birden fazla yapı ile derlenen yazılımlarda bu alan oldukça fazla gözükür.

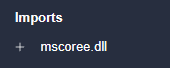

Dahil Edilenler (Imports);

Bu alan dosyaya harici bir modül dahil edildiyse onları ve isimlerini gösterir.

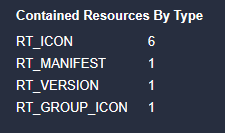

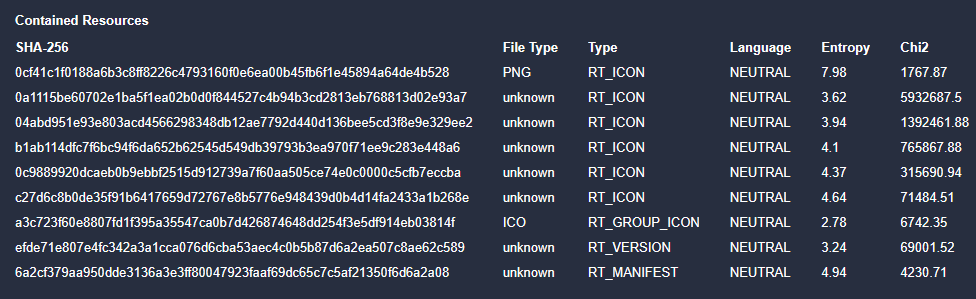

Türe Göre Kapsanan Kaynaklar;

Bu alan 4 maddeden oluşur;

Evrensel olarak programın hangi dil setini kullandığını gösterir.

Dosya İçeriği SHA256 Sonuçları;

Bu alan taranan dosya içeriğinde ne varsa hepsinin türü ile SHA256 sonucunu gösterir.

Not: Dosya şifreli ise bu alan gözükmeyebilir.

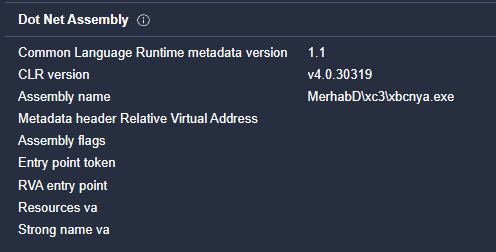

Program Derleyici Bilgisi;

Bu alan hangi derleyici ile derlendiyse temel bilgisini gösterir.

Bu alan 9 maddeden oluşur.

Dosyanın içeriğinin yapısını ve adresleme biçimini gösterir.

Açık Kaynak Dosyaları;

Bu alan dosya içeriğinin hangi kaynakları kullandığını gösterir.

Örneğin: Form, Cass, ayar dosyasyı gibi dosyaları burada görebiliriniz.

Not: Şifrelenmiş bir dosya ise gözükmez.

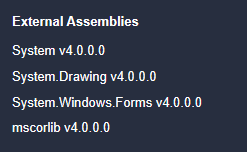

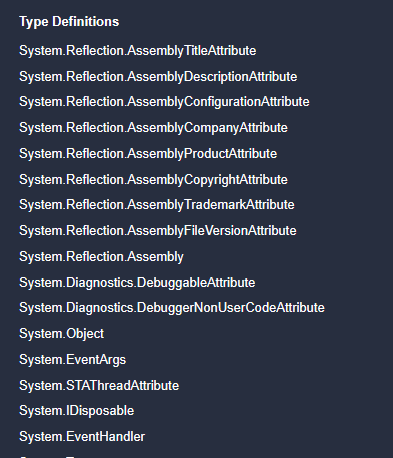

Ekstra Eklenen Modüller;

Programın harici olarak eklenen modülleri gösterir. Burada olan modüller programın kullandığı dil ve derleyici olarak değişir. Yukarıdaki resim bir C# ile derlenen yazılımın içeriğini göstermektedir.

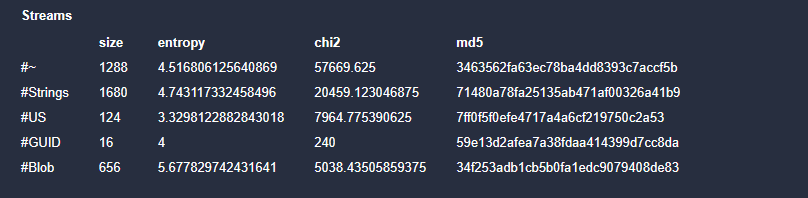

Montaj Edilen Veriler;

Bu alan programın temel Hash ve Meta veri yapısı ID değerlerini gösterir. Genel olarak kullanacağınız bir özellik değildir.

Kullanılan Kütüphane Özllikleri İsmi;

Bu alan oldukça uzun olabilir. Bu kısım, programın kullandığı kütüphane varsa içerisinde yer alan ve kullanılan modül isimlerini gösterir.

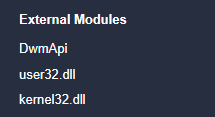

Harici Modüller;

Bazı programlar işletim sistemi özelliklerini kullanabilmek için bazı sistem modüllerini çeker. Burada o modüllerin isimleri gözükür.

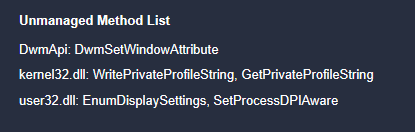

Yönetilmeyen Yöntem Listesi;

Bu alan yukarıdaki maddeye dahildir. Kullanılan modüllerin hangi sınıflarını kullandığını gösterir.

VirusTotal İlişkiler (Relations) Sekmesi;

İlişkiler sekmesi, programın bağlandığı harici sunucuları, çıkardığı dosyaları göstermektedir.

Bu alan 5 maddeden oluşuyor.

VirusTotal Davranış (Behavior) sekmesi;

Bu alan SandBox'lar tarafından program çalıştırılarak analiz edilip sonuçları gösterilir.

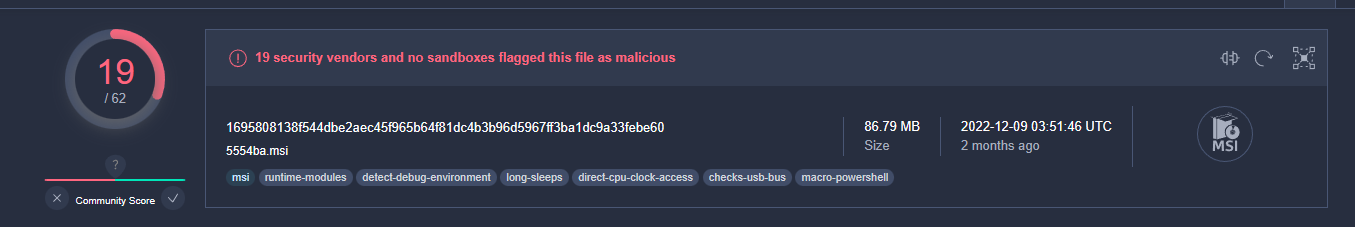

Not: Şimdi göreceğiniz alanlar zararlı olarak algılanan bir yazılımın nasıl sonuçlar gösterdiğini ve nasıl inceleyeceğinizi göstermeye çalışacağım.

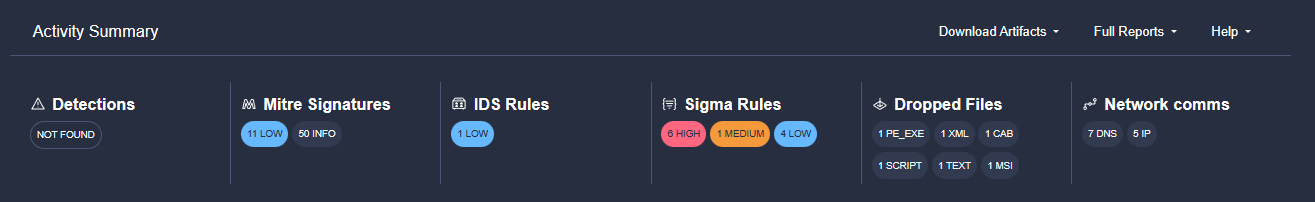

İlgili dosya bu şekilde;

VirusTotal genel olarak 4 tane SandBox kullanıyor. Bazı durumlarda bu sayı 6 veya 7'ye çıkabiliyor. Bu sayıyı belirleyen dosya türü ve içeriğidir.

Yukarıda istediğiniz SandBox'ların yanında yer alan tik işaretlerine basarak sadece ilgili Sandbox'u seçebilirsiniz.

Gelelim şimdi Behavior, yani Davranışlar sekmesine;

Şimdi gelelim incelemeye;

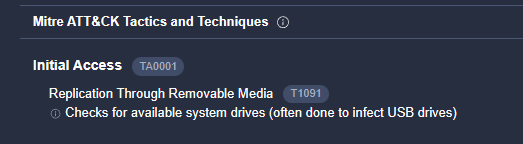

İlgili alan programın çalıştırıldığı anda nereye baktığını gösteriyor.

Resimde gördüğünüz üzere bu yazılım USB cihazları hedef alıyor. Direkt olarak çıkarılabilir aygıtları tarıyor.

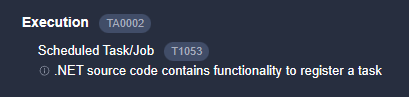

İlgili alan program çalıştırıldığında hangi işlemi yaptığını gösteriyor.

Burada .NET ile yazılmış bir Task özelliğini çalıştırıyor. Task özellikleri arka planda işlem yamak için kullanılıyor genel olarak.

İlgili rehberim üzerinden ne işe yaradığını inceleyebilirsiniz:

www.technopat.net

www.technopat.net

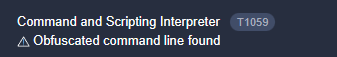

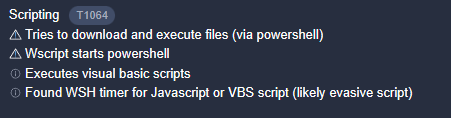

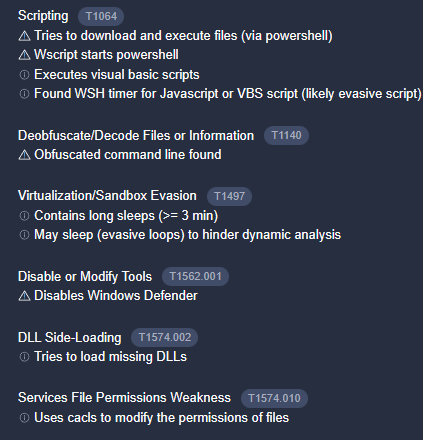

Bu alan programı kodlarının gizlemek için bir "Obfuscated" kullandığını gösteriyor. Programın kaynak kodlarını karıştırmak için kullanılan bir işlemdir kendisi. Anti-Virüs yazılımları bunu kolay bir şekilde algılar.

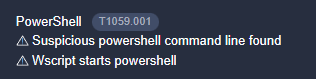

Burada ise PowerShell'i başlattığı ve şüpheli kodlar çalıştırdığını gösteriyor. PowerShell isimli bir başlık görürseniz çok dikkatli olun. PowerShell betikleri çok tehlikelidir.

PowerShell'i kullanarak hem dosya indirdiğini hem de çalıştırdığını bariz şekilde ilgili alanda yazıyor. Bu da tehlikeli bir işlemdir.

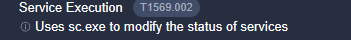

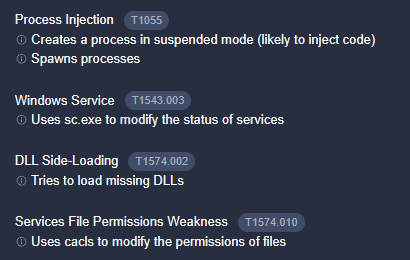

Windows üzerinde bir hizmetin durumunu değiştirmek için veya durdurmak için

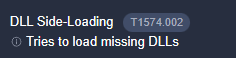

Eksik bir DLL modülü varsa bunu sistem üzerinden çalıştırmaya çalışır veya dahil etmeye çalışır.

Bu kötü bir davranıştır. Dosyaların ve programların izinlerini değiştirmek için kullanıldığını belirtiyor. Örneğin Görev Yöneticisi'ni açmayı engelleyebilir.

Yukarıda olduğu gibi programın bazı ayrıcalıklarını, izinleri yükseltmeye yarayan bir faaliyet algılanırsa burada gözükür.

İlgili içerikler az önce olduğu gibi programın kendi izni dışında ekstra izinler almasını sağlıyor.

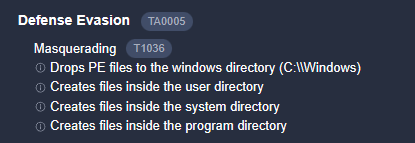

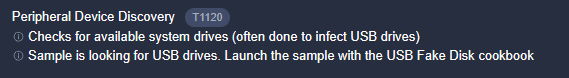

Şimdi geldik programın sistemi Bypass etmeye çalıştığı kısıma;

Program çalıştırıldığı anda

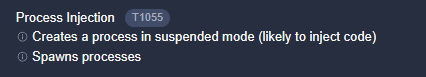

Bu olduça tehlikeli bir işlemdir. Programın bellek taşması saldırı yapmasını sağlayan bir aktivitedir. İlgili işlemi askıya alıp alabileceğinden fazla veri göndererek özel komut yürütmesi sağlanabilir ve bu Anti-Virüs yazılımları tarafından algılanmayabilir.

Bellek Taşması Hakkında Detaylı Bilgi: Arabellek taşması saldırısı nedir ve nasıl önlenir?

Evet, geldik en güzel kısıma. Burada programın yaptığı işlemleri güzel bir şekilde görebiliyorsunuz. Program Windows Defender'ı devre dışı bırakıyor. Ardından harici DLL modüllerini çağırıp istediği PowerShell komutlarını çalıştırmaya başlıyor. Sonrasını biliyorsunuz zaten

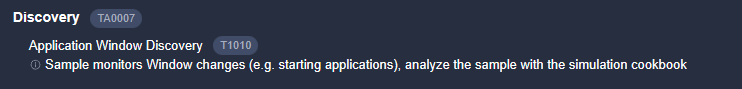

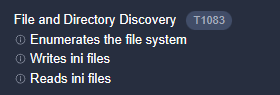

Şimdi keşif kısmına geldik;

Burada hangi programların çalıştığını denetleyen bir işlem yürütüyor program.

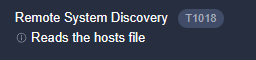

Bilgisayara uzaktan erişim sağlamak için hosts dosyası içeriğini okuyor ve değişiklik yapacak.

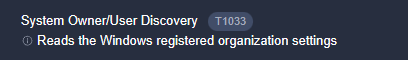

Windows kayıtlı kuruluş ve hesap ayalarını güzel bir şekilde okuyor.

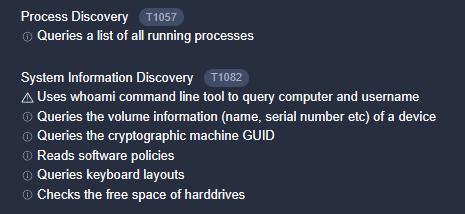

Çalışan tüm işlemler denetliyor. Ardından klavye düzenini denetliyor (Q klavye, F klavye gibi). Daha sonra disk üzerinde ne kadar boş alan olduğunu denetliyor.

Direkt olarak USB bellekleri hedef alıyor. Kullanılabilir USB bellekleri tarıyor.

İlk kısım Anti-Virüs'leri Bypass etmek için kullanılan eski bir saldırı tipi. Program kötü amaçlı kodu yürütmeden önce bir süre bekliyor.

Örnek: Klavye ve fareyi kullanmadığınız zaman yürütebilir işlemi.

Burada analizi engellemek için sanal makine algılama engelleme kullanıyor. Özellikle VirusTotal gibi sistemlerde algılanmasını engellemek için kullanılan bir tekonoloji.

Program Sandbox algıladığı anda saldırı yapacağı komutları görünmez veya deaktif hale getirebilir. Bu sayede sanal makine bypass edilebilir.

Örnek: Bir dosyayı sisteminize yüklemeden önce sanal makine üzerinde test ediyorsunuz diyelim. Program sanal makine üzerinde temiz gözüküp kendi bilgisayarınız üzerinde zararlı olarak çalışabilir. Bu yüzden bu alana çok dikkat edin.

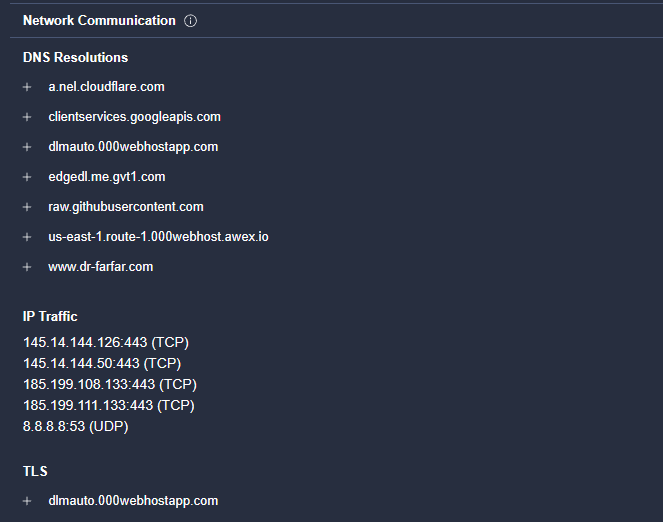

3. madde bariz bir şekilde kendini başka bilgisayarlara bulaştırmak için USB belleğe kendini kopyalamaya çalıştığını gösteriyor.

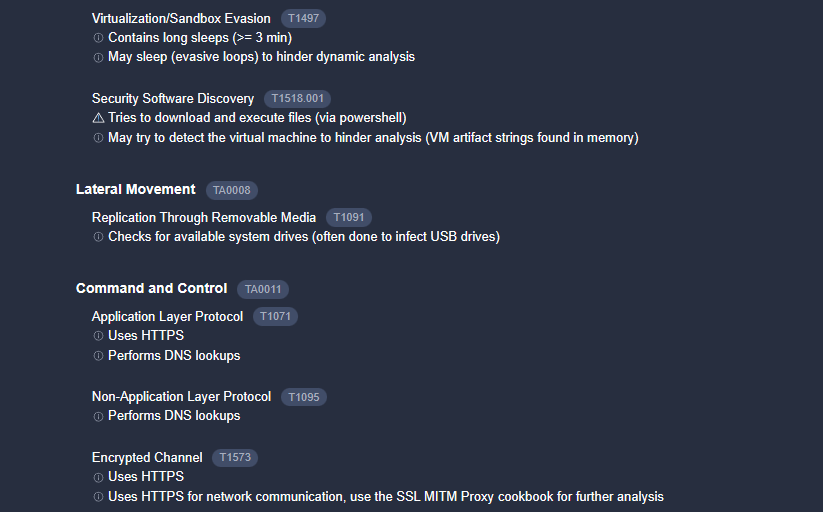

4. madde ise DNS araması ve HTTPS bağlantısı kurmaya çalıştığını gösterir.

5. madde uygulama dışı katman protokülü kullanarak DNS sunucuları aramaya başladığını gösterir.

6. madde şifreli olarak veri transferi yapabileceğini gösterir.

Network Communication alanı 3 maddeden oluşur;

Dosya hareketleri bölümü 2 maddeden oluşur;

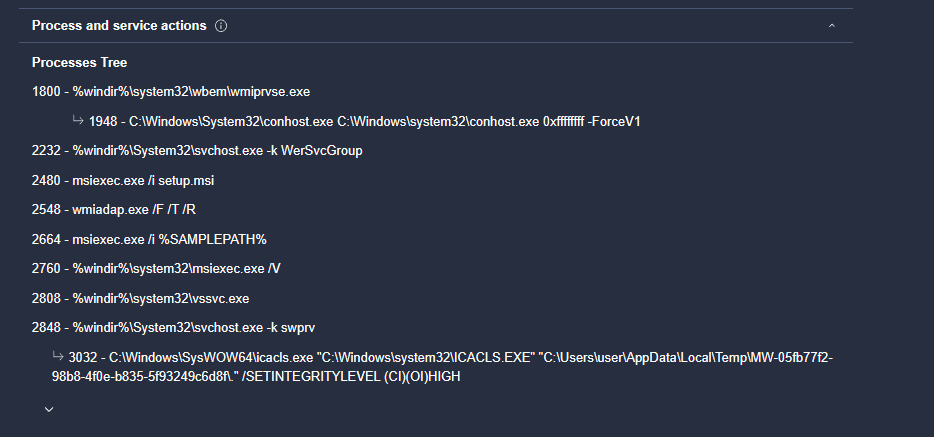

Process And Service Actions: Windows programları veya kendi içerisinde yer alan programların nasıl çalıştırmak için parametre girdiğini ve hangi işleme şekli yaptığını gösterir.

Not: Burada yer alan çalışma komutlarından sonunda

Zararlı yazılımların yaygın olarak saklandığı klasörler;

Ek Not: Bazı zararlı yazılımlar kendini sistem dosyası olarak gösterebilir. Örneğin,

Sonuç olarak program bariz bir şekilde zararlı bir yazılım.

VirusTotal Topluluk (Community) Sekmesi;

Bu bölüm ise VirusTotal'e ücretsiz üye olarak ilgili dosya veya URL'yi puanlamanızı ve başka üyelerin puanlarını görebildiğiniz kısımdır.

Genel olarak VirusTotal kullanma şekli bu şekilde.

VirusTotal analizinde uzman olmak için zaman gerekir. Düzenli olarak VirusTotal raporu okuyarak kendinizi güvenlik konusunda geliştirebilirsiniz.

Not: Aynı özellikleri gösteren her yazılım zararlı olmayabilir. Bunu ayırt etmek için deneyim sahibi olmanız gerekiyor.

Tüm rehberi okumanıza rağmen halen daha tam olarak emin olamıyorsanız zararlı yazılım olup olmadığına yeni konu açarak ben veya diğer uzman hocalarımız tarafından bilgi alabilirsiniz.

Ek olarak zararlı yazılım Anti-Virüs yazılımlarının algılayıp algılamadığına göre tespit edilmez. Behavior (Davranışlar) sekmesi üzerinde analiz edilerek anlaşılır.

Son olarak bir yazılımın %100 zararlı olup olmadığını direkt olarak VirusTotal üzerinden her zaman anlamak mümkün olmayabiliyor.

Rehberi hazırlamak yaklaşık 4 saatimi aldı.

En basit şekilde anlatmaya çalıştım.

Buraya kadar okuyan herkese teşekkür ederim.

Umarım işinize yarar.

İyi günler, iyi çalışmalar

Gece açtığım ankkette yüksek çoğunluk rehberi istedi.

VirusTotal inceleme rehberi ister misiniz?

VirusTotal'i nasıl kullanacağınızı, nasıl verileri okuyacağınızı, saldırı tiplerinin hangi isimler ile gösterildiğini vb. anlatan detaylı bir rehber ister misiniz? Eğer isterseniz detaylı bir rehber hazırlayacağım sizlere.

Bu yüzden VirusTotal Kullanma Rehberi hazırlamaya karar verdim.

Rehberimiz 8 maddeden oluşuyor;

- VirusTotal Temeli.

- VirusTotal URL Yapısı.

- VirusTotal Üst Bilgi Kısmı.

- VirusTotal Anti-Virüs Tarama Ekranı Sonucu.

- VirusTotal Ayrıntılar (Details) Sekmesi.

- VirusTotal İlişkiler (Relations) sekmesi.

- VirusTotal Davranış (Behavior) sekmesi.

- VirusTotal Topluluk (Community) sekmesi.

VirusTotal, bir Online Zararlı Analiz sitesidir. Kendisi içerisinde barındırdığı Anti-Virüs yazılımları ile yüklenen dosya üzerinde tarama ve analiz yapar.

VirusTotal 2 tip yükleme tipine izin verir.

- Dosya Yükleme.

- URL Tarama.

*.exe, *.zip, *.rar vb. dosyaları yüklemenizi sağlayan özelliktir.Not: Sıkıştırılmış dosyaları yükledikten sonra direkt olarak kanıya varılmaz. Sıkıştırılmış dosya içeriği teker teker yüklenmeli veya ayrıntılar kısmından içindeki dosyalara bakılmalı.

Not 2: Şifre içeren sıkıştırılmış dosyalar analiz edilirken yanlış sonuç verir.

Not 3: REHBER İÇERİSİNDE BAZI RESİMLER İLGİLİ DOSYA İÇERİĞİNDE GÖSTERİLEMEDİĞİ İÇİN FARKLI VIRUSTOTAL LİNKERİ İLE GÖRSELLER EKLENMİŞTİR.

URL Tarama: İstediğiniz bir site veya bir dosya yükleme servisi içinde yer alan dosya linkini vererek ilgili bağlantıyı taratabilirsiniz.

Şimdi örnek bir dosya yükleyip analiz edelim.

Visual Studio ile ekrana "Merhaba Dünya" yazan bir yazılım yaptım. Şimdi bu dosyayı yükleyelim.

Şimdi detaylı bir analiz işlemine başlayalım;

VirusTotal URL yapısı;

VirusTotal URL'si 5 kısımdan oluşur.

- virustotal.com: Sitenin 2 URL tipi vardır. İlk olarak genel kullanım için

virustotal.comkullanılır. Geliştiriciler içindevelopers.virustotal.com - GUI: VirusTotal 2 tip işleme şekli gösterir. GUI (Grafiksel Kullanıcı Arayüzü) ve API olarak sunar. API, yazdığınız bir yazılım içine VirusTotal tarafından verilen tarama protokolü ile taramanızı sağlar.

- File: Eğer burası "File" yazıyorsa bir dosya taradığınızı gösterir. "URL" yazıyorsa URL taraması, yani site taraması yaptığınızı gösterir.

- SHA256 değeri: URL'nin geri kalan kısmı SHA256 değeridir. Her taranan dosya, dosya içeriği değiştirilmediği sürece SHA256 algoritması Hash değeri ile URL alır. Burada olan URL dosyanın SHA256 değeridir.

SHA-256: ca435c639d0a79c6a1cd13a99a36d189a0df8eff57dacb41773a0aeef5fae1a8 - Deails kısmı ise VirusTotal içerisinde hangi sayfa içerisinde olduğunuzu gösterir.

- Detection: Anti-Virüs yazılımları tarafından taranan dosya veya URL'nin sonuçlarını gösteren ekrandır.

- Details: Dosya veya URL hakkında detaylı bilgilerin verildiği ekrandır.

- Relations: Bu sekme dosyanın veya URL'nin hangi IP adreslerine bağlandığını gösterir. Ek olarak çıkardığı paketler varsa, veya bir yere dosya yazdıysa bunları da detaylı şekilde gösterir. Son olarak bağlandığı sunucu varsa dosyanın o sunucu adreslerini VirusTotal otomatik olarak tarar. Eğer VirusTotal'e bir dosya veya URL tarattıktan sonra Relations sekmesi çıkmıyorsa harici bir adrese bağlanmıyordur veya dosya çıkarımı yapmıyordur iligli içerik.

- Behavior: Sandbox'lar tarafından dosya çalıştırılıp hangi tür işlemlerin yapıldığını gösteren ekrandır.

- Community: Burası Topluluk kısmıdır. İnsanlar dosyanın zararlı veya zararsız olduğunu puanlayabilirler.

Bu bölüm 3 kısımdan oluşur.

- Anti-Virüs Skoru Ve Puanlama Kısmı;

- Sonuç Kısmı: Toplam taranan Anti-Virüs programlarının sonucunu gösterir. Burada 1 tane bile Anti-Virüs yazılımı zararlı olarak algılarsa kırmızı renge döner. Algılamazsa yeşil renk gözükür.

- Puanlama Çubuğu: Bu çubuk ücretsiz bir şekilde VirusTotal hesabı açarak herhangi bir dosyayı puanlayabilirsiniz. Zararlı olduğunu düşünüyorsanız eksi (-), zararsız olduğunu düşünüyorsanız artı (+) tuşuna basmanız yeterli. Oturum açmazsanız puanlama yapmanıza izin vermez.

- Dosya Bilgi Kısmı;

- Bu kısım 4 alandan oluşur;

- Dosya Sonuç Raporu: Bu üst kısımda yer alan kırmızı yazı ile gösterilen alandır. Buranın rengi kırmızı ise herhangi bir Anti-Virüs yazılımı zararlı algıladığını belirtir. Yeşil renk olursa herhangi bir Anti-Virüs yazılımı zararlı algılamadığını gösterir.

- SHA-256 Değeri: Bu değer URL yapısında olduğu gibi direkt olarak SHA256 değerini gösterir. Kısacası isimleri SHA256 formatı ile gösterilir.

- Dosya Veya URL Adı: Bu alan yüklediğiniz dosyanın veya tarattığınız URL'nin yazdığı alandır.

- Program Meta Verisi: Bu en alt kısımdır.

Peexeyazıyorsa bir*.exedosyasıdır.64bitsyazıyorsa program 64 Bit mimari ile derlendiğini gösterir.64bitsyazmıyorsa 32 Bit (X86) mimari kullanıyordur yazılım.

- Bu kısım 4 alandan oluşur;

- Dosya Ek Bilgi Kısmı;

- Burası 4 ana maddeden oluşur;

- Dosya Boyutu: Yüklediğiniz dosyanın boyunu gösterir.

- Tarih Bilgisi: UTC olarak tarih ve saat bilgisini gösterir. Hemen alt kısımında ise kaç dakika / saat / gün / hafta / ay / yıl önce tarattığınızı gösterir.

- Simge Kısmı: Burası ilgili dosyanın veya URL'nin logo olarak örnek gösterim kısmıdır. Yüklediğiniz veya tarattığınız içeriğin hangi tip olduğunu anlamanızı sağlar.

- Restart Kısmı: Bu alan tekrar aynı dosyayı yüklemeden yeniden Anti-Virüs yazılımları tarafından tarama yapabilmenizi sağlar.

- Burası 4 ana maddeden oluşur;

VirusTotal Anti-Virüs Tarama Ekranı Sonucu;

Bu ekran 3 tip sonuç üretir.

- Zararlı: Zararlı algılayan Anti-Virüs yazılımı kırmızı renk ile gösterir ve ünlem işareti verir. Ek olarak alfabetik olarak listelenen Anti-Virüs isimleri zararlı olarak algılanan bir Anti-Virüs yazılımı olduğu zaman sıranın ilk başına gelir.

- Algılanmadı: Yeşil renk ile gözükür. Yeşil tik işareti içerir. Bu, ilgili Anti-Virüs yazılımının dosya veya URL içeriğinde zararlı yazılım algılamayınca olur.

- Taranmadı: Gri renk ile gözükür. Yanında göz kapalı işareti gözükür. Bunun nedeni, ilgi Anti-Virüs yazılımı dosyayı veya URL'yi analiz etme yeteneği olmaması yüzündendir. Özellikle

*.exedosyaları Mobile Anti-Virüs yazılımları tarafından taranmaz. Bu yüzden bu şekilde gözükür.

Bu alan 18 kısımdan oluşur;

- Temel Özllikler.

- Geçmiş.

- İsimler.

- Dijital İmza.

- Dosya Sürüm ve Telif Hakkı Bilgisi.

- Taşınabilir Çalıştırma Bilgisi.

- Dahil Edilenler (Imports).

- Türe Göre Kapsanan Kaynaklar.

- Türe Göre Dil Sonucu.

- Dosya İçeriği SHA256 Sonuçları.

- Program Derleyici Bilgisi.

- Canlı Alanlar.

- Açık Kaynak Dosyaları.

- Ekstra Eklenen Modüller.

- Montaj Edilen Veriler.

- Kullanılan Kütüphane Özllikleri İsmi.

- Harici Modüller.

- Yönetilmeyen Yöntem Listesi.

Bu alan dosya hakkında temel özellikler sunar;

- MD5: Dosyanın MD5 hash değerini gösterir.

- SHA-1: Dosyanın SHA-1 hash değerini gösterir.

- SHA-256: Dosyanın SHA-256 hash değerini gösterir.

- V-Hash: herhangi bir metnin şifrelenerek okunamaz veya önceden tahmin edilemez hale getirilmesi algoritması sonucunu gösterir.

- AuthentiHash: Dosyanın doğrulama değerini gösterir.

- Imphash: ImportHash olarak geçer. Dosyanın dahil edilen hash değerini gösterir.

- SSDEEP: kendilere girdi olarak verilen bir değeri işleyerek tekil bir değer üretim sonucu üretilen hash değeridir.

- FileType: Dosya tipini gösterir.

- Magic: Dosyanın hangi platform için çalışabileceğini ve hangi derleme modülünü kullandığını gösterir.

- TrID: Dosyanın bir arayüzü olup olmadığını, X86 mı yoksa X64 mü, içeriğin harici mi yoksa direkt kendi kodu üzerinden mi çalıştığını yüzdelik dilimler ile gösterir.

- DetectItEasy: Dosyanın hangi derleyici tarafından derlendiğini gösterir. Ek olarak linker kullanıyorsa onu da gösterir.

- File Size: Dosyanın boyunu gösterir.

- PEID Packer: Dosyanın hangi modül ile paketlendiğini gösterir.

- F-PROT Packer: Dosyanın hangi karakter seti ile kodlandığını gösterir (UTF8 vb.).

Bu alan 4 maddeden oluşur.

- Oluşturma Tarihi: Dosyanın UTC zamanı biçiminden oluşturulduğu tarihini gösterir. Buradaki tarih değeri yanlış gözükür.

- İlk Gönderim: Dosyanın ilk ne zaman analiz edilmek üzere VirusTotal'e yüklendiğini gösterir.

- Son Gönderdim: Dosyanın en son ne zaman analiz edilmek üzere VirusTotal'e yüklendiğini gösterir.

- Son Analiz: Dosyanın son olarak ne zaman analiz edildiğini gösterir.

Dosyaya benzer dosyaların daha önce kullandığı isimleri gösterir. Aynı Hash değerine sahip dosyaların farklı isimler ile taratıldığı zaman buradaki değerler artar. Daha önce taranan isimleri de gösterir.

Dijital İmza;

Dosyanın dijital olarak imzalanıp imzalanmadığını gösteren alandır. Dijital imza yoksa kırmızı ünlem gözükür. Dijital imza varsa yeşil tik ve kim tarafından imzalandığını gösteir.

Not: Dijital imza çok nadirde olsa Bypass edilebiliyor. O yüzden bu kısma tam olarak güvenmeyiniz.

Dosya Sürüm Ve Telif Hakkı Bilgisi;

Bu alan 7 özellikten oluşur.

- Telif Hakkı: Programın telif hakkının kime ait olduğunu gösterir.

- Ürün: Ürünün ismini gösterir.

- Açıklama: Programın açıklamasını gösterir.

- Orijinal İsmi: Program derlenirken oluşan isim değerini gösterir. Programın ismi sonradan yeniden adlandırılsa bile buradaki değer değişmez. Sadece derlemeden sonra değişir.

- Dahili İsimler: Dosyanın başka kullandığı bir isim varsa onu da gösterir.

- File Version: Genel olarak

*.exeve*.dlldosyalarında bu alan gözükür. İlgili dosyanın sürümünü gösterir.

Bu alan program kullanıldığı, yani platform için yazıldıysa eğer onun için gerekli temel yapısını ve içeriğinin değerini gösterir. Özellikle birden fazla yapı ile derlenen yazılımlarda bu alan oldukça fazla gözükür.

Dahil Edilenler (Imports);

Bu alan dosyaya harici bir modül dahil edildiyse onları ve isimlerini gösterir.

Türe Göre Kapsanan Kaynaklar;

Bu alan 4 maddeden oluşur;

- RT_ICON: Dosya içeriğinde kaç adet simge olduğunu gösterir.

- RT_MANIFEST: Manifest yapısını kullanan kaç adet dosya olduğunu gösterir.

- RT_VERSION: Sürüm bilgisini oluşturan kaç adet dosya olduğunu gösterir.

- RT_GROUP_ICON: Dosya içeriğinde kaç adet grup olarak kullanılan simge olduğunu gösterir.

Evrensel olarak programın hangi dil setini kullandığını gösterir.

Dosya İçeriği SHA256 Sonuçları;

Bu alan taranan dosya içeriğinde ne varsa hepsinin türü ile SHA256 sonucunu gösterir.

Not: Dosya şifreli ise bu alan gözükmeyebilir.

Program Derleyici Bilgisi;

Bu alan hangi derleyici ile derlendiyse temel bilgisini gösterir.

Bu alan 9 maddeden oluşur.

- CLR Meta Version: C# gibi, CLR kullanan programların CLR versiyonunu gösterir.

- CLR Version: CLR'ın kullandığı kitaplık sürümünü gösterir.

- Assembly Name: Programın Binnary olarak ismini gösterir. Türkçe ve diğer karakterleri göstermez. Onun yerine Assembly karşlığını gösterir. Sadece İngilizce dilinde tam olarak gösterir.

- Metadata Header Relative Virtual Adress: Sanallaştırma tabanlı bir içeriği varsa onun bilgisini gösterir.

- Assembly Flags: Assembly ile oluşturulan uç notkaların bilgisini gösterir. Eğer bu alanlar boş ise içermiyordur.

- Entry Point Token: Programın bir token değeri olup olmadığını gösterir.

- RVA Entry Point: 0x402000 değeri (bu durumda), herhangi bir .NET ile oluşturulan

*.exedosyasının içe aktardığı bir yerel işlevin, yanimscoree_CorExeMain'den*.dllalma adres tablosuna (IAT) olan uzaklığını gösterir. - Resources VA: Dosyanın kullandığı harici bir kaynak modülünün değerinin olup olmadığını gösterir.

- Strong Name VA: Dosyanın özel olarak kalın isimler kullandığını alanlar gösterir. Genel olarak çoğu programda boş döner bu alan.

Dosyanın içeriğinin yapısını ve adresleme biçimini gösterir.

Açık Kaynak Dosyaları;

Bu alan dosya içeriğinin hangi kaynakları kullandığını gösterir.

Örneğin: Form, Cass, ayar dosyasyı gibi dosyaları burada görebiliriniz.

Not: Şifrelenmiş bir dosya ise gözükmez.

Ekstra Eklenen Modüller;

Programın harici olarak eklenen modülleri gösterir. Burada olan modüller programın kullandığı dil ve derleyici olarak değişir. Yukarıdaki resim bir C# ile derlenen yazılımın içeriğini göstermektedir.

Montaj Edilen Veriler;

Bu alan programın temel Hash ve Meta veri yapısı ID değerlerini gösterir. Genel olarak kullanacağınız bir özellik değildir.

Kullanılan Kütüphane Özllikleri İsmi;

Bu alan oldukça uzun olabilir. Bu kısım, programın kullandığı kütüphane varsa içerisinde yer alan ve kullanılan modül isimlerini gösterir.

Harici Modüller;

Bazı programlar işletim sistemi özelliklerini kullanabilmek için bazı sistem modüllerini çeker. Burada o modüllerin isimleri gözükür.

Yönetilmeyen Yöntem Listesi;

Bu alan yukarıdaki maddeye dahildir. Kullanılan modüllerin hangi sınıflarını kullandığını gösterir.

VirusTotal İlişkiler (Relations) Sekmesi;

İlişkiler sekmesi, programın bağlandığı harici sunucuları, çıkardığı dosyaları göstermektedir.

Bu alan 5 maddeden oluşuyor.

- Contacted URL's: İletişim kurulan URL adreslerini gösterir. Ek olarak igili URL adresini VirusTotal otomatik olarak tarar ve gösterir.

- Contacted Domains: İletişim kurulan alan adlarını gösterir. Ek olarak igili alan adı adresini VirusTotal otomatik olarak tarar ve gösterir.

- Execution Parents: Dosyanın içeriğinde yer alan paketleri gösterir. Bu paketler

*.zip,*.exe,*.dllvb. olarak. Ek olarak igili dosya içeriğini VirusTotal otomatik olarak tarar ve gösterir. - Graph: Summary: Dosyanın çalışma mantığını ve içeriğini grafiksel olarak gösterir.

VirusTotal Davranış (Behavior) sekmesi;

Bu alan SandBox'lar tarafından program çalıştırılarak analiz edilip sonuçları gösterilir.

Not: Şimdi göreceğiniz alanlar zararlı olarak algılanan bir yazılımın nasıl sonuçlar gösterdiğini ve nasıl inceleyeceğinizi göstermeye çalışacağım.

İlgili dosya bu şekilde;

VirusTotal genel olarak 4 tane SandBox kullanıyor. Bazı durumlarda bu sayı 6 veya 7'ye çıkabiliyor. Bu sayıyı belirleyen dosya türü ve içeriğidir.

Yukarıda istediğiniz SandBox'ların yanında yer alan tik işaretlerine basarak sadece ilgili Sandbox'u seçebilirsiniz.

Gelelim şimdi Behavior, yani Davranışlar sekmesine;

- Detections: Dosya üzerinde bir algılama olup olmadığını gösterir.

- Mitre Signatures: Bu özellik ilgili dosyanın ne tür denetlemeler ve içeriklere ulaşmaya çalıştığını gösterir.

- IDS Rules: İlgili dosya bir sunucu üzerinden haberleşme ve veri transferi yaptığını gösterir.

- Sigma Rules: Bu alan programın çalıştırdığı ve sistem üzerinde nasıl davranışlar verdiğini gösterir.

Şimdi gelelim incelemeye;

İlgili alan programın çalıştırıldığı anda nereye baktığını gösteriyor.

Resimde gördüğünüz üzere bu yazılım USB cihazları hedef alıyor. Direkt olarak çıkarılabilir aygıtları tarıyor.

İlgili alan program çalıştırıldığında hangi işlemi yaptığını gösteriyor.

Burada .NET ile yazılmış bir Task özelliğini çalıştırıyor. Task özellikleri arka planda işlem yamak için kullanılıyor genel olarak.

İlgili rehberim üzerinden ne işe yaradığını inceleyebilirsiniz:

Rehber: C# ile Thread, Multi-Thread, Task ve BackgroundWorker kullanımı

Merhaba. Genel olarak akşam ve gece saatlerinde müsait olduğum için rehberlerimi bu saatler içinde yapıyorum. Bugün sizlere C# dili ile yazdığınız bir programın ne şekillerde çalıştırılabilceğini göstermeye çalışacağım. Rehberimiz 4 ana maddeden oluşuyor; Thread. Multi-Thread (Paralel...

Bu alan programı kodlarının gizlemek için bir "Obfuscated" kullandığını gösteriyor. Programın kaynak kodlarını karıştırmak için kullanılan bir işlemdir kendisi. Anti-Virüs yazılımları bunu kolay bir şekilde algılar.

Burada ise PowerShell'i başlattığı ve şüpheli kodlar çalıştırdığını gösteriyor. PowerShell isimli bir başlık görürseniz çok dikkatli olun. PowerShell betikleri çok tehlikelidir.

PowerShell'i kullanarak hem dosya indirdiğini hem de çalıştırdığını bariz şekilde ilgili alanda yazıyor. Bu da tehlikeli bir işlemdir.

Windows üzerinde bir hizmetin durumunu değiştirmek için veya durdurmak için

sc.exe isimli programı kullanıyor. Bu durdurulan hizmet Windows Defender olabilir.Eksik bir DLL modülü varsa bunu sistem üzerinden çalıştırmaya çalışır veya dahil etmeye çalışır.

Bu kötü bir davranıştır. Dosyaların ve programların izinlerini değiştirmek için kullanıldığını belirtiyor. Örneğin Görev Yöneticisi'ni açmayı engelleyebilir.

Yukarıda olduğu gibi programın bazı ayrıcalıklarını, izinleri yükseltmeye yarayan bir faaliyet algılanırsa burada gözükür.

İlgili içerikler az önce olduğu gibi programın kendi izni dışında ekstra izinler almasını sağlıyor.

Şimdi geldik programın sistemi Bypass etmeye çalıştığı kısıma;

Program çalıştırıldığı anda

C:\Windows dizinine, kullanıcı dizinine (AppData), Sistem dizinine (System32), programlar klasörüne (Program Files, veya Program Files (X86)) dizinlerine dosyalar çıkarıyor.Bu olduça tehlikeli bir işlemdir. Programın bellek taşması saldırı yapmasını sağlayan bir aktivitedir. İlgili işlemi askıya alıp alabileceğinden fazla veri göndererek özel komut yürütmesi sağlanabilir ve bu Anti-Virüs yazılımları tarafından algılanmayabilir.

Bellek Taşması Hakkında Detaylı Bilgi: Arabellek taşması saldırısı nedir ve nasıl önlenir?

Evet, geldik en güzel kısıma. Burada programın yaptığı işlemleri güzel bir şekilde görebiliyorsunuz. Program Windows Defender'ı devre dışı bırakıyor. Ardından harici DLL modüllerini çağırıp istediği PowerShell komutlarını çalıştırmaya başlıyor. Sonrasını biliyorsunuz zaten

Şimdi keşif kısmına geldik;

Burada hangi programların çalıştığını denetleyen bir işlem yürütüyor program.

Bilgisayara uzaktan erişim sağlamak için hosts dosyası içeriğini okuyor ve değişiklik yapacak.

Windows kayıtlı kuruluş ve hesap ayalarını güzel bir şekilde okuyor.

Çalışan tüm işlemler denetliyor. Ardından klavye düzenini denetliyor (Q klavye, F klavye gibi). Daha sonra disk üzerinde ne kadar boş alan olduğunu denetliyor.

Kernel32.dll kullanarak *.ini, yani ayar dosyalarını okuyup yazıyor. Bu kendi programının ayarlarını kaydedip okuyabileceğini anlamına geliyor.Direkt olarak USB bellekleri hedef alıyor. Kullanılabilir USB bellekleri tarıyor.

İlk kısım Anti-Virüs'leri Bypass etmek için kullanılan eski bir saldırı tipi. Program kötü amaçlı kodu yürütmeden önce bir süre bekliyor.

Örnek: Klavye ve fareyi kullanmadığınız zaman yürütebilir işlemi.

Burada analizi engellemek için sanal makine algılama engelleme kullanıyor. Özellikle VirusTotal gibi sistemlerde algılanmasını engellemek için kullanılan bir tekonoloji.

Program Sandbox algıladığı anda saldırı yapacağı komutları görünmez veya deaktif hale getirebilir. Bu sayede sanal makine bypass edilebilir.

Örnek: Bir dosyayı sisteminize yüklemeden önce sanal makine üzerinde test ediyorsunuz diyelim. Program sanal makine üzerinde temiz gözüküp kendi bilgisayarınız üzerinde zararlı olarak çalışabilir. Bu yüzden bu alana çok dikkat edin.

3. madde bariz bir şekilde kendini başka bilgisayarlara bulaştırmak için USB belleğe kendini kopyalamaya çalıştığını gösteriyor.

4. madde ise DNS araması ve HTTPS bağlantısı kurmaya çalıştığını gösterir.

5. madde uygulama dışı katman protokülü kullanarak DNS sunucuları aramaya başladığını gösterir.

6. madde şifreli olarak veri transferi yapabileceğini gösterir.

Network Communication alanı 3 maddeden oluşur;

- DNS Resolutions: Bu alan program bağlandığı adresleri gösterir.

- IP Traffic: Hangi IP adresleri ile iletişim kurduğunu gösterir.

- TLS: Taşıma Katmanı Güvenliği veya Güvenli Soket Katmanı üzerinden iletişim kurduğu adresleri gösterir.

Dosya hareketleri bölümü 2 maddeden oluşur;

- Files Dropped: Sisteme çıkardığı dosyaların nereye çıkardığını ve hangi isimle çıkardığını gösterir.

- Registry Keys Set: Kayıt Defterinin neresine ve hangi isimle DWORD değeri eklediğini gösterir.

Process And Service Actions: Windows programları veya kendi içerisinde yer alan programların nasıl çalıştırmak için parametre girdiğini ve hangi işleme şekli yaptığını gösterir.

Not: Burada yer alan çalışma komutlarından sonunda

-ForceV1 yazısı varsa çok dikkat edin. Bazen bu kod varsa hata veya mavi ekran verdirtebiliyor sisteme.Zararlı yazılımların yaygın olarak saklandığı klasörler;

Kod:

C:\Windows

C:\Windows\Temp

C:\Windows\System32

C:\ProgramData

C:\Users\User\AppData

C:\Users\User\AppData\Roaming

C:\Users\User\AppData\Local\TempEk Not: Bazı zararlı yazılımlar kendini sistem dosyası olarak gösterebilir. Örneğin,

explorer.exe ismiyle bir zararlı yazılım olabilir ve kendini Dosya Gezgini olarak gösterebilir. Bunu anlamanın en iyi yöntemi sağ tıklayıp dosya konumunu aç deyin. Ardından programa sağ tıklayıp dijital imzasının olup olmadığını kontrol edin.Kaspersky kullanın

Sonuç olarak program bariz bir şekilde zararlı bir yazılım.

VirusTotal Topluluk (Community) Sekmesi;

Bu bölüm ise VirusTotal'e ücretsiz üye olarak ilgili dosya veya URL'yi puanlamanızı ve başka üyelerin puanlarını görebildiğiniz kısımdır.

Genel olarak VirusTotal kullanma şekli bu şekilde.

VirusTotal analizinde uzman olmak için zaman gerekir. Düzenli olarak VirusTotal raporu okuyarak kendinizi güvenlik konusunda geliştirebilirsiniz.

Not: Aynı özellikleri gösteren her yazılım zararlı olmayabilir. Bunu ayırt etmek için deneyim sahibi olmanız gerekiyor.

Tüm rehberi okumanıza rağmen halen daha tam olarak emin olamıyorsanız zararlı yazılım olup olmadığına yeni konu açarak ben veya diğer uzman hocalarımız tarafından bilgi alabilirsiniz.

Ek olarak zararlı yazılım Anti-Virüs yazılımlarının algılayıp algılamadığına göre tespit edilmez. Behavior (Davranışlar) sekmesi üzerinde analiz edilerek anlaşılır.

Son olarak bir yazılımın %100 zararlı olup olmadığını direkt olarak VirusTotal üzerinden her zaman anlamak mümkün olmayabiliyor.

Rehberi hazırlamak yaklaşık 4 saatimi aldı.

En basit şekilde anlatmaya çalıştım.

Buraya kadar okuyan herkese teşekkür ederim.

Umarım işinize yarar.

İyi günler, iyi çalışmalar